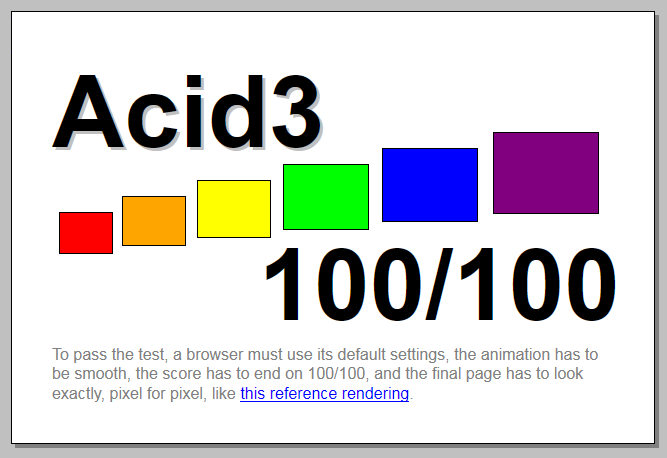

In der aktuellen Nightly-Build von Firefox 11 wurde die Unterstützung für das von Google entwickelte SPDY-Protokoll eingebaut. Der potenzielle Nachfolger von HTTP soll schneller und gleichzeitig sicherer sein. Derzeit ist SPDY noch standardmäßig deaktiviert, kann aber über “about:config” aktiviert werden. Dazu muss der Wert von “network.http.spdy.enabled” auf “true” gesetzt werden. Sofern keine größeren Probleme auftreten, wird Firefox 11 voraussichtlich am 13. März 2012 mit SDPY-Unterstützung erscheinen.

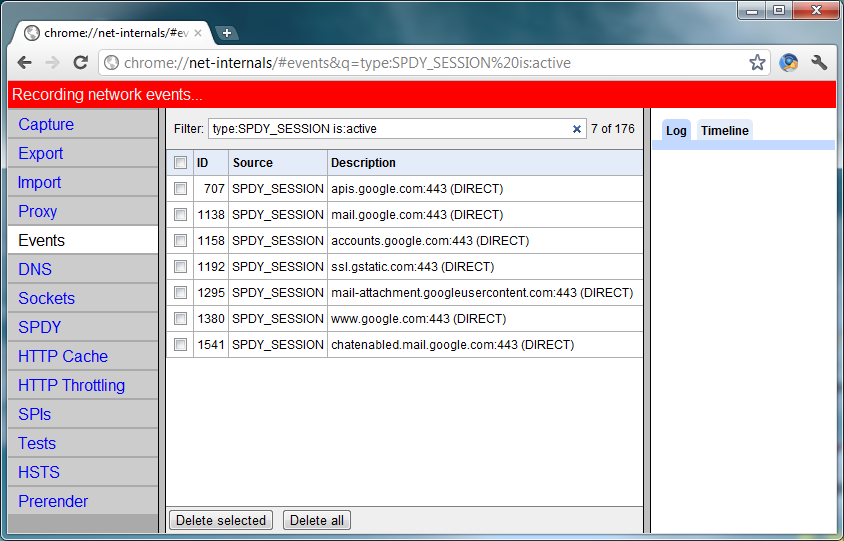

Der Google-eigene Browser Chrome arbeitet bereits seit Version 11 mit standardmäßig aktiviertem SPDY. Bei Zugriffen auf Google-Dienste mittels Chrome, wird SPDY bereits in fast allen Fällen verwendet. Über die URL “chrome://net-internals/#events&q=type:SPDY_SESSION%20is:active” können die aktuellen SPDY-Sessions in Chrome angezeigt werden.

Ansonsten wird SPDY bisher aber kaum eingesetzt. Lediglich der Silk Browser auf dem neuen Amazon-Tablet “Kindle Fire” wird ebenfalls teilweise mit dem SPDY-Protokoll arbeiten.

Was genau ist SPDY?

SPDY (speedy gesprochen) ist ein von Google entwickeltes Protokoll, welches auf TCP basiert. Deshalb ist für dessen Einsatz keine Änderungen an der Netzwerkstruktur notwendig. Es ist als Nachfolger für HTTP entwickelt worden, soll HTTP aber nicht komplett ersetzen. Einige Teile von HTTP werden erweitert und nur einzelne Bestandteile ersetzt.

Die größten Vorteile von SPDY sind:

- jede Übertragung wird mit TLS verschlüsselt

- sämtliche Daten werden mit GZIP komprimiert, auch die HTTP-Header

- über eine einzelne TCP-Verbindung können beliebig viele Dokumente parallel übertragen werden

- einzelne Anfragen können priorisiert werden

- Server kann selbst Übertragungen zum Client initialisieren (Push-Funktion)

Laut Google soll der Zugriff auf Webseiten durch diese Maßnahmen um bis zu 60 Prozent gesteigert werden können. Der Geschwindigkeitszuwachs ist jedoch von der Art der Verbindung und der Bandbreite abhängig.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

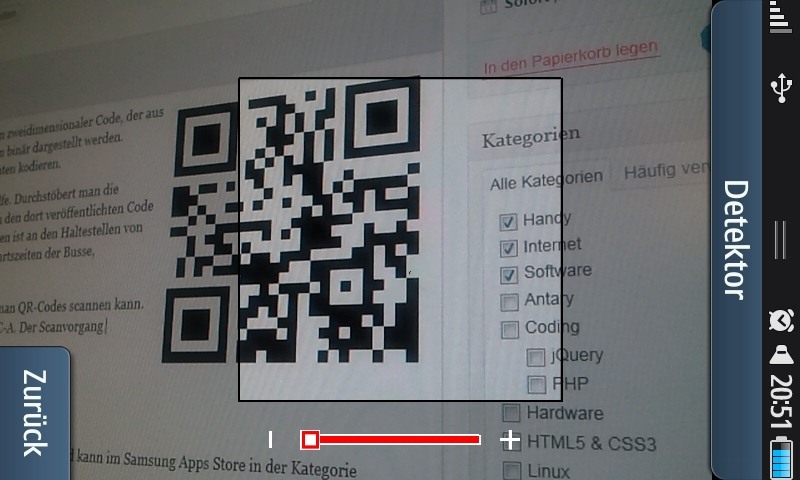

QR-Codes bestehen aus einer quadratischen Matrix mit schwarzen und weißen Punkten. Der zweidimensionaler Code kann kodierte Daten binär darstellen. Vor allem im mobilen Bereich sind QR-Codes sehr beliebt. Unter anderem lassen sich damit bequem Links, E-Mail-Adressen, Texte oder Telefonnummern austauschen.

QR-Codes bestehen aus einer quadratischen Matrix mit schwarzen und weißen Punkten. Der zweidimensionaler Code kann kodierte Daten binär darstellen. Vor allem im mobilen Bereich sind QR-Codes sehr beliebt. Unter anderem lassen sich damit bequem Links, E-Mail-Adressen, Texte oder Telefonnummern austauschen.

Ganz neu erschienen ist eine erste Betaversion von Dropbox 1.3. Neben einigen neuen Features und Verbesserungen, die bisher noch nicht bekannt sind, wurde der Upload- und Downloadprozess verbessert. Vor allem bei vielen kleinen Dateien und bei einer Erstsynchronisation soll die Performance deutlich erhöht worden sein.

Ganz neu erschienen ist eine erste Betaversion von Dropbox 1.3. Neben einigen neuen Features und Verbesserungen, die bisher noch nicht bekannt sind, wurde der Upload- und Downloadprozess verbessert. Vor allem bei vielen kleinen Dateien und bei einer Erstsynchronisation soll die Performance deutlich erhöht worden sein.

Neueste Kommentare