Im Rahmen der Migration unserer Organisation von Exchange Server 2016 auf Exchange Server 2019 entschieden wir uns, eine Gruppe von Benutzerpostfächern – insbesondere von ehemaligen Mitarbeitern und inaktiven Konten – nicht zu migrieren. Dennoch mussten wir aus Compliance-Gründen und für interne Verweise weiterhin Zugriff auf deren Postfachdaten behalten. Anstatt diese Postfächer zu migrieren, entschieden wir uns, deren Daten in PST-Dateien zu exportieren, um sie langfristig zu archivieren und einfach über Outlook zugänglich zu machen.

Um diese Aufgabe effizient durchzuführen, habe ich mehrere EDB-zu-PST-Konvertierungstools getestet und mich schließlich für Stellar Converter for EDB entschieden. Hier ist mein detaillierter Erfahrungsbericht zur Extraktion ausgewählter Postfächer aus unserer Exchange 2016-EDB-Datei und deren Umwandlung in das PST-Format.

Testszenario

Wir hatten eine Offline-EDB-Datei von unserem außer Betrieb genommenen Exchange-2016-Server. Unser Ziel war es, 15 Benutzerpostfächer in PST-Dateien zu exportieren. Die Intention war, ausgewählte Postfächer langfristig zu archivieren und über Outlook zugänglich zu machen.

Getestete Hauptfunktionen

Hier sind die Funktionen, die ich persönlich während des Prozesses verwendet und getestet habe:

Unterstützung für Offline-EDB-Dateien

- Öffnet EDB-Dateien direkt, ohne dass ein Exchange-Server oder Active Directory erforderlich ist

- Unterstützt sowohl Postfach- als auch Öffentliche Ordner-Datenbanken

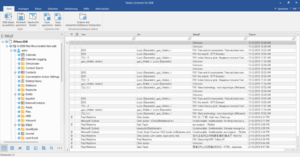

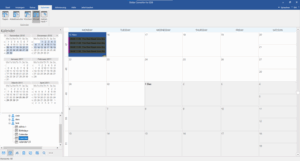

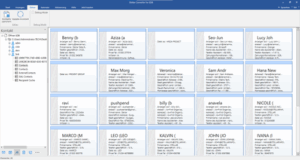

Postfach-Vorschau

- Zeigt vollständige Postfächer (E-Mails, Kontakte, Kalender, Notizen) vor dem Export an

- Besonders hilfreich, um Inhalte vor der Konvertierung zu überprüfen

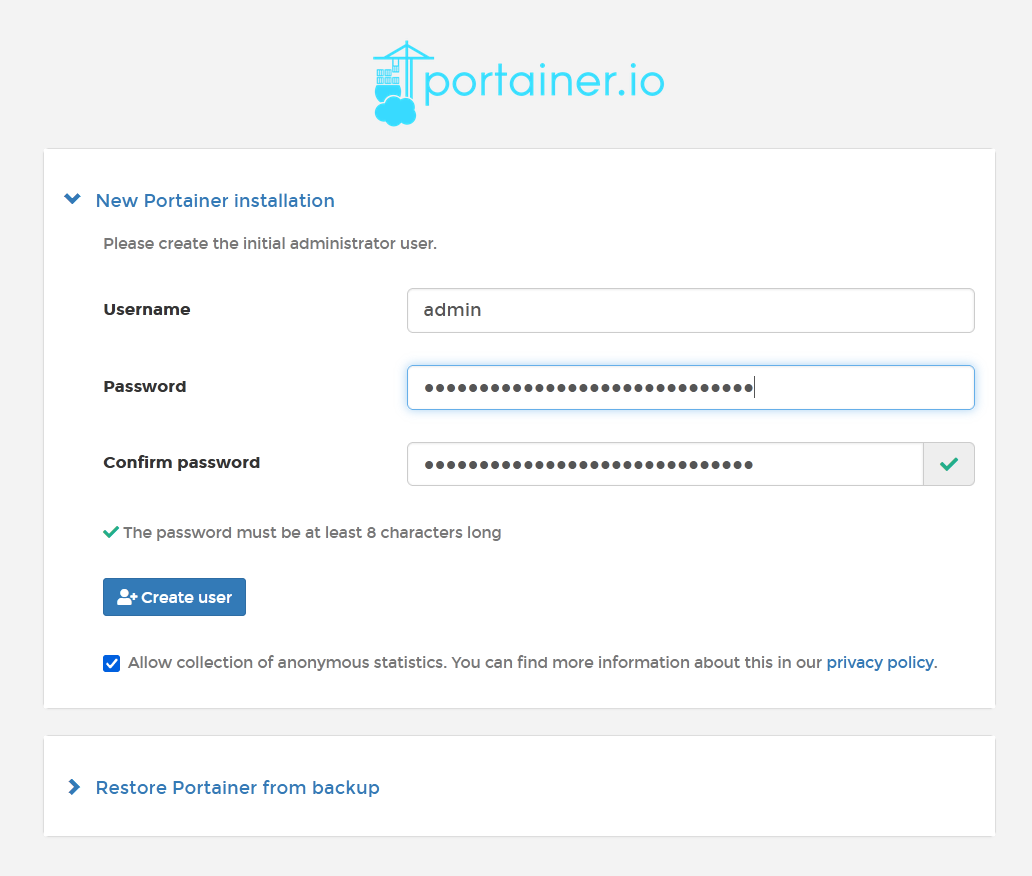

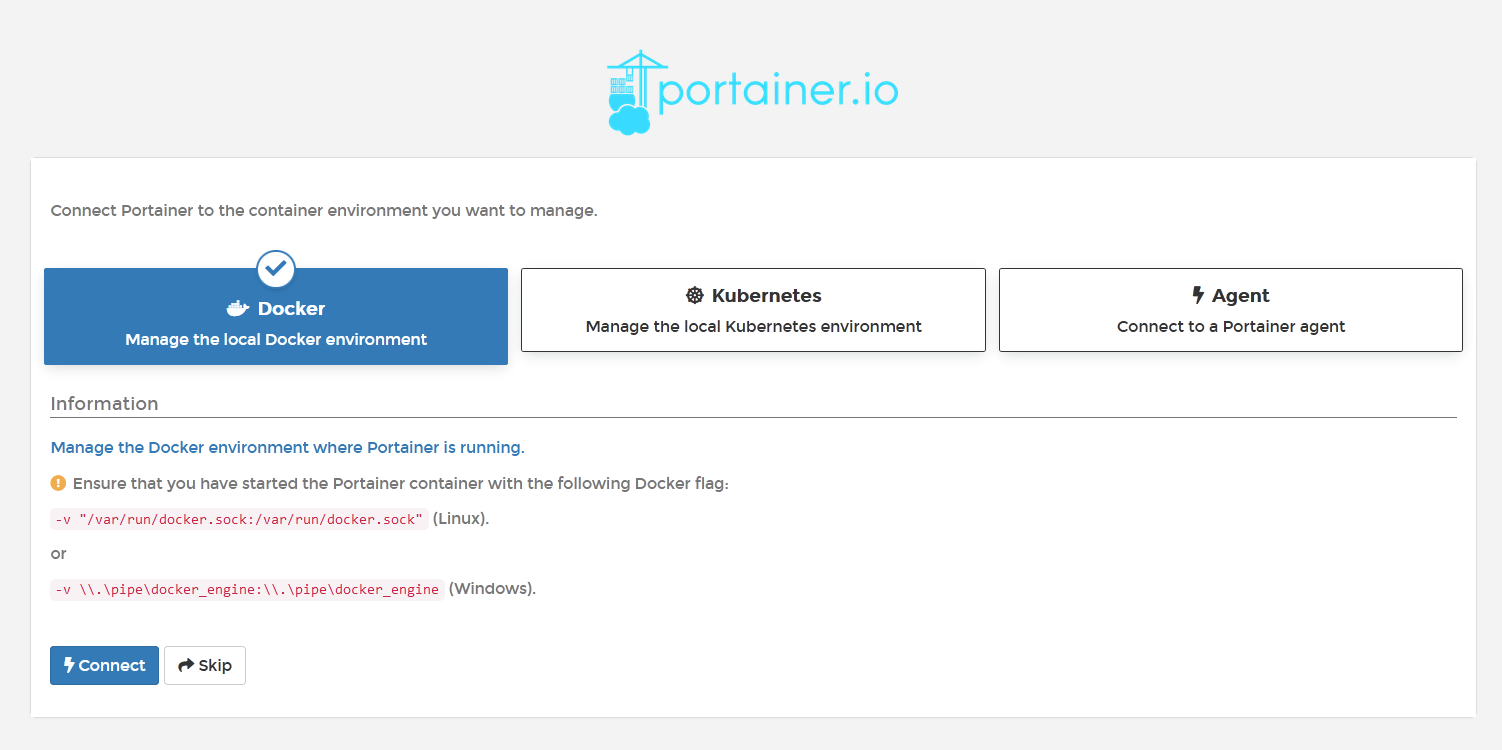

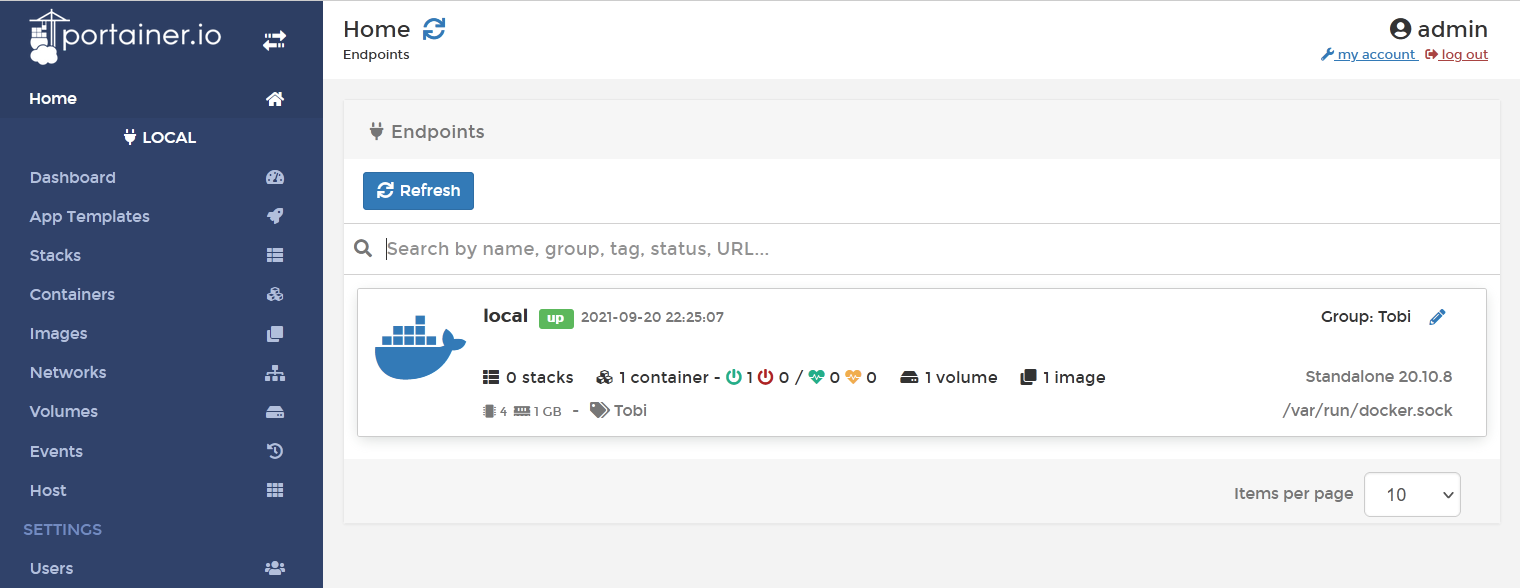

- Stellar Converter for EDB

- Stellar Converter for EDB

- Stellar Converter for EDB

Granulare Exportoptionen

- Nur die benötigten Postfächer wurden ausgewählt

- Unterstützung für den Export einzelner Ordner oder Elemente bei Bedarf

Exportformate: PST, MSG, EML

- Bietet Flexibilität; ich nutzte das PST-Format, aber es werden auch MSG und EML unterstützt

Beibehaltung der Ordnerstruktur und Metadaten

- Alle Ordner und E-Mail-Metadaten (Datum, Betreff, Absender, Anhänge) wurden exakt erhalten

Suchfunktion

- Keyword-Suche genutzt, um gezielt E-Mails vor dem Export zu finden

Installation und Einrichtung

Die Installation verlief reibungslos. Das Installationspaket war lediglich 38,6 MByte groß und die Installation auf einem Windows Server 2019 dauerte weniger als eine Minute.

Schritte zur EDB-zu-PST-Konvertierung

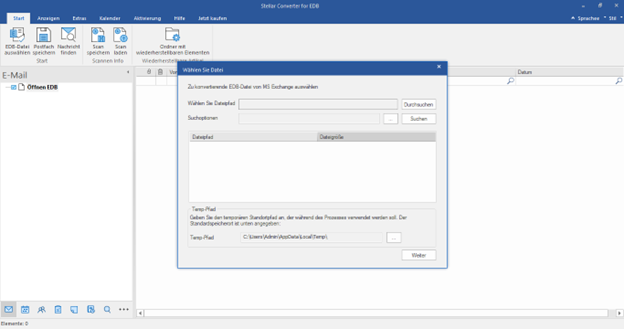

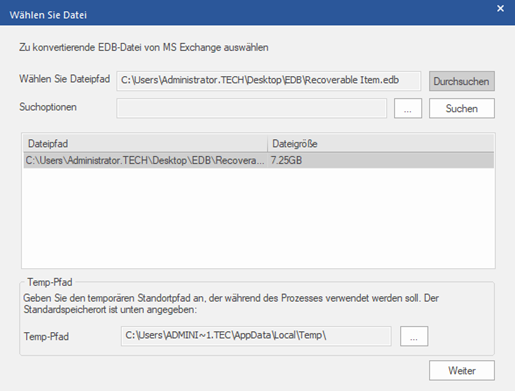

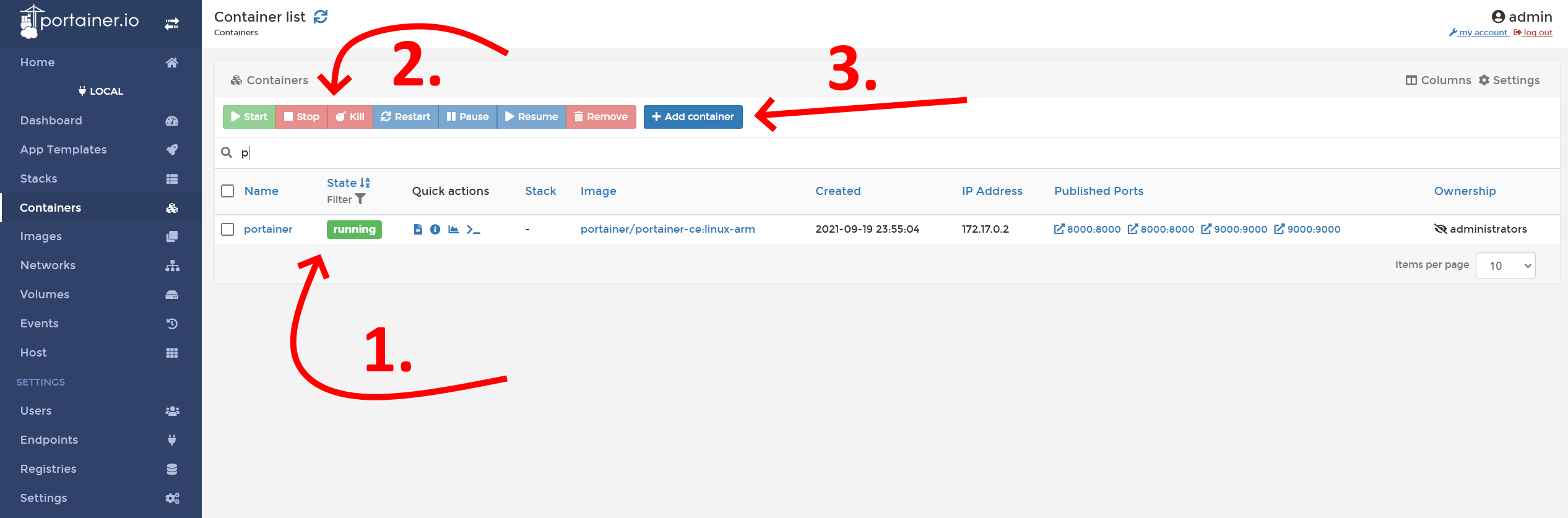

Schritt 1: Start und Auswahl der EDB-Datei

- Stellar Converter for EDB muss geöffnet sein

- Über “Durchsuchen” wird die Offline-EDB-Datei auf der Festplatte ausgewählt

- Alternativ kann man über “Suchen” die Datei lokalisieren, falls der Pfad unbekannt ist

Schritt 2: Scan starten

- Nach Auswahl der EDB-Datei auf “Weiter” klicken

- Die Software führt einen schnellen Scan durch und lädt alle Postfächer und öffentlichen Ordner ohne Probleme

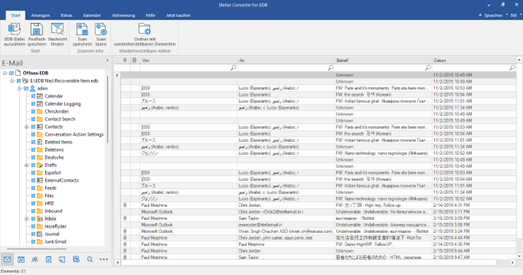

Schritt 3: Postfächer in der Vorschau anzeigen

- Alle Postfächer werden in einer Baumstruktur angezeigt

- Ich kann jedes Postfach einzeln öffnen, um E-Mails, Kalender, Kontakte und weitere Elemente zu überprüfen

- Dieses Feature besonders hilfreich, um die Daten vor dem Export zu verifizieren, falls nur bestimmte Postfächer exportiert werden sollen

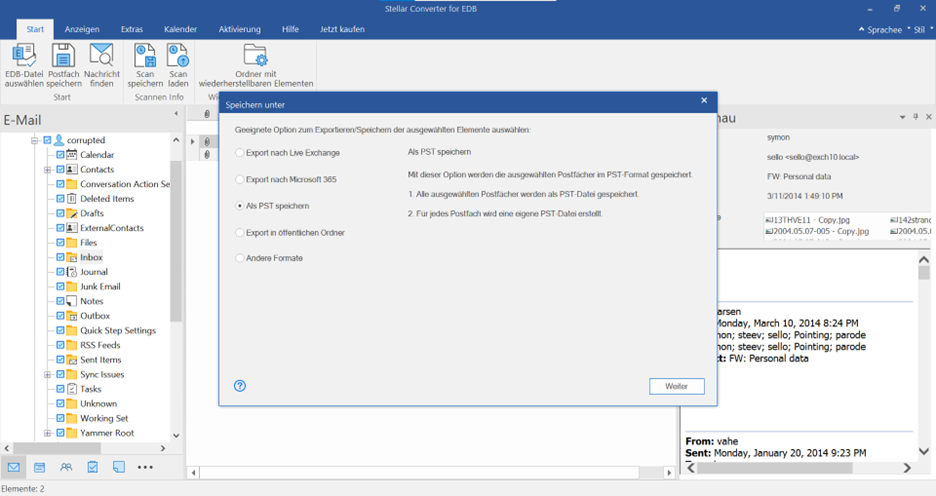

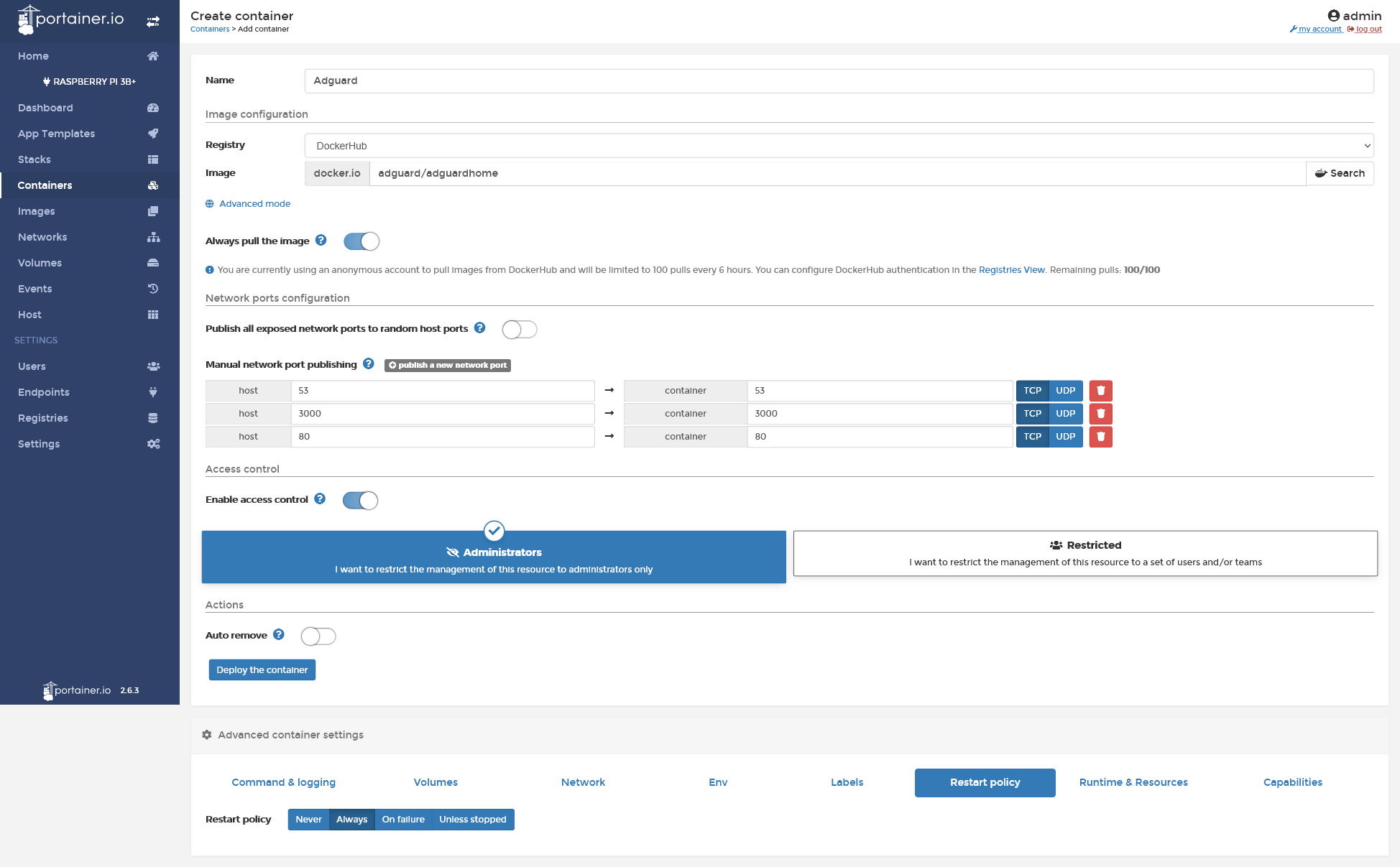

Schritt 4: Postfächer zum Konvertieren auswählen

- Benutzerpostfächer zur Konvertierung in PST auswählen

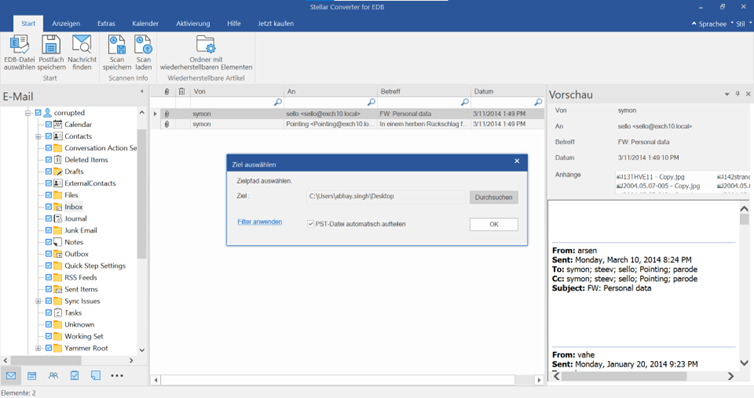

Schritt 5: Zielort wählen und exportieren

- Der Zielordner für die PST-Dateien wird festgelegt

- Auf “OK” klicken – der Konvertierungsvorgang beginnt

- Die Konvertierung von 15 Postfächern (insgesamt ca. 14 GByte) dauert rund 100 Minuten

Schritt 6: Überprüfung

- Nach Abschluss öffnete ich die PST-Dateien in Outlook 2019, um die Daten zu prüfen

- Die Ordnerstruktur, Anhänge, Kalendereinträge und sogar Regeln wurden korrekt übernommen

Leistung und Benutzeroberfläche

Die Benutzeroberfläche ist aufgeräumt und wirkt vertraut – ähnlich wie Outlook, was die Navigation einfach macht. Selbst große EDB-Dateien wurden zügig geladen und der Export verlief schnell. Während des gesamten Prozesses gab es keine Abstürze oder Leistungsprobleme.

Lizenzierung

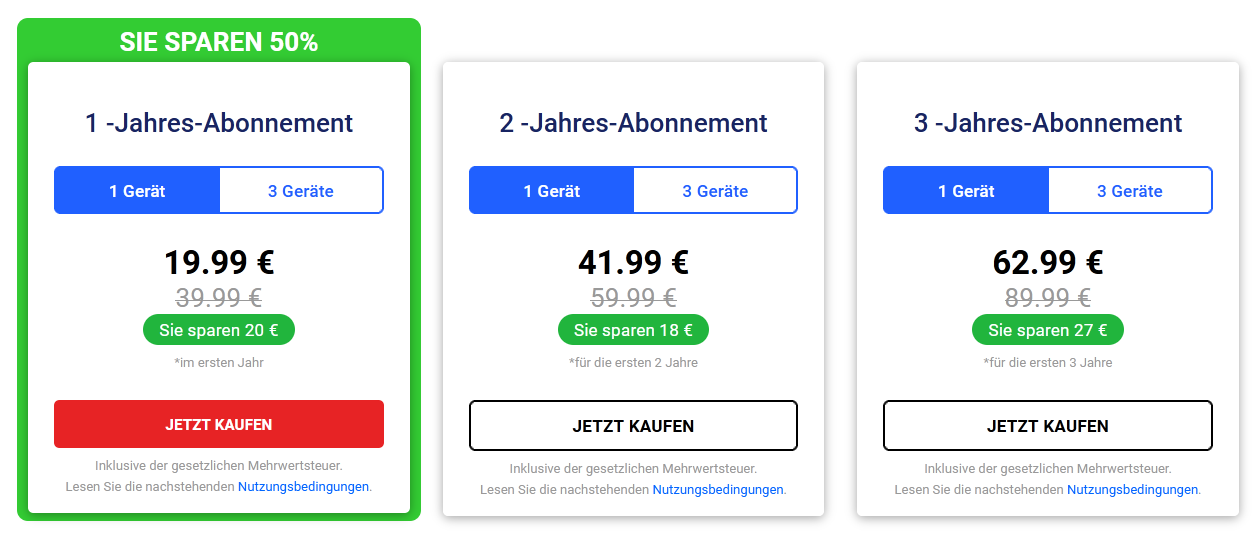

Die Testversion erlaubt eine Vorschau der Postfächer, jedoch keinen Export ins PST-Format. Für den Export ist eine Lizenz erforderlich. Ich verwendete die Corporate Edition – absolut lohnenswert, wenn man regelmäßig mit EDB-Dateien arbeitet.

Fazit

Wenn ihr auf der Suche nach einem erprobten und zuverlässigen EDB-zu-PST-Konverter seid, ist Stellar Converter for EDB eine ausgezeichnete Wahl. Die Software bietet schnelle und präzise Konvertierungen mit minimalem Aufwand – ganz ohne Exchange-Server oder komplizierte Konfigurationen.

Vorteile:

- Einfache Bedienung

- Schneller EDB-Scan und Export

- Granulare Auswahl von Postfächern

- Exakter PST-Export mit beibehaltener Struktur

Nachteile:

- Testversion erlaubt keinen Export (nur Vorschau)

Ob zur Archivierung, für Compliance-Anfragen oder beim Offboarding von Postfächern aus einer Offline-Exchange-Datenbank – Stellar Converter for EDB ist ein zuverlässiges Tool für eine nahtlose EDB-zu-PST-Konvertierung. Dank seiner Benutzerfreundlichkeit, breiten Kompatibilität und intuitiven Oberfläche ist es ein unverzichtbares Werkzeug für Organisationen, die Exchange-Umgebungen verwalten. Die Software liefert auch bei großen Datenbanken konstante Leistung und stellt sicher, dass Postfachdaten präzise und mühelos exportiert werden. Egal ob im täglichen IT-Betrieb oder für gelegentliche Extraktionen – sie hebt sich als zuverlässiges und effizientes Werkzeug für Administratoren hervor.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare