Windows 10 zeigt im Startmenü standardmäßig App-Empfehlungen an. Darunter befinden sich beispielsweise Twitter, Flipboard oder Candy Crush Soda. Dabei handelt es sich um Verknüpfungen, die per Klick zu den jeweiligen Apps im Windows Store führen. Mit dem bevorstehenden “Anniversary Update” alias Windows 10 Version 1607, soll die Anzahl der angezeigten “Werbe-Apps” sogar noch erhöht werden. Dieser Tipp zeigt euch, wie ihr die App-Empfehlungen deaktivieren könnt.

Möglichkeit 1: Einstellungen

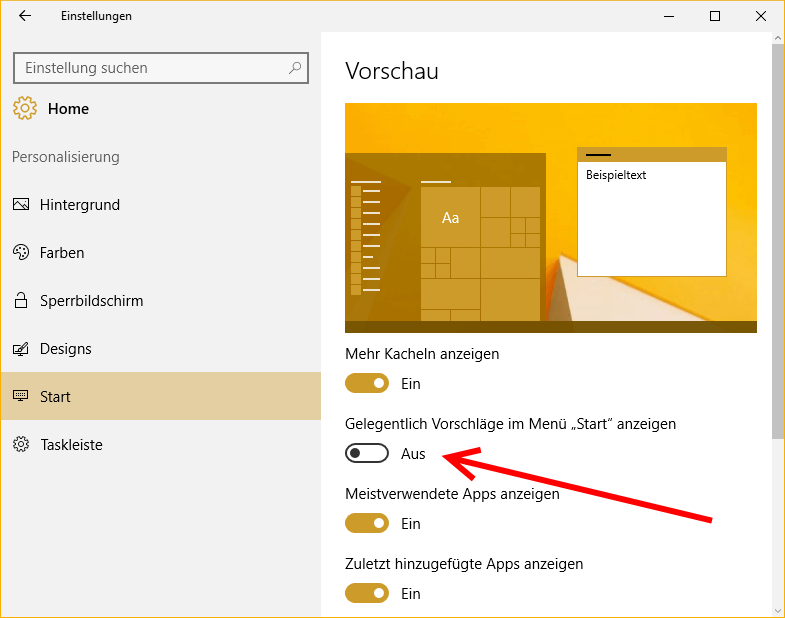

Zunächst müsst ihr die Einstellungen öffnen und auf den Punkt “Personalisierung” klicken. Anschließend links im Menü auf “Start” klicken und die Option “Gelegentlich Vorschläge im Menü Start” anzeigen” deaktivieren.

Bereits bestehende App-Empfehlungen im Startmenü müssen ggf. manuell per Rechtsklick entfernt werden.

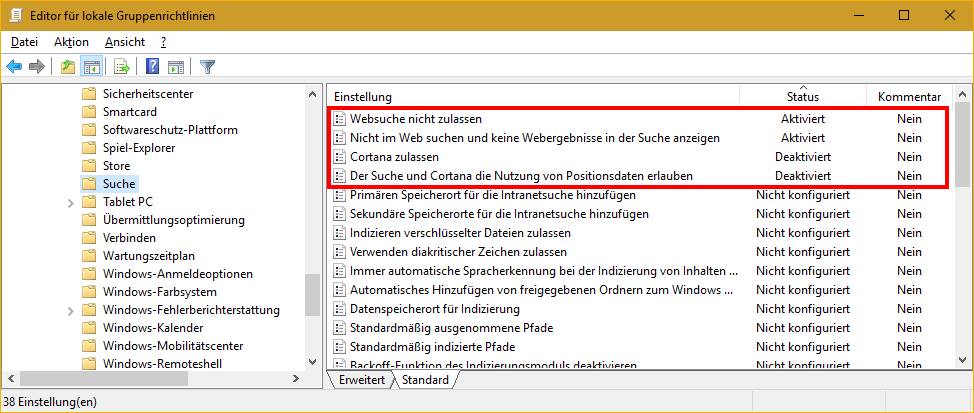

Möglichkeit 2: Editor für lokale Gruppenrichtlinien

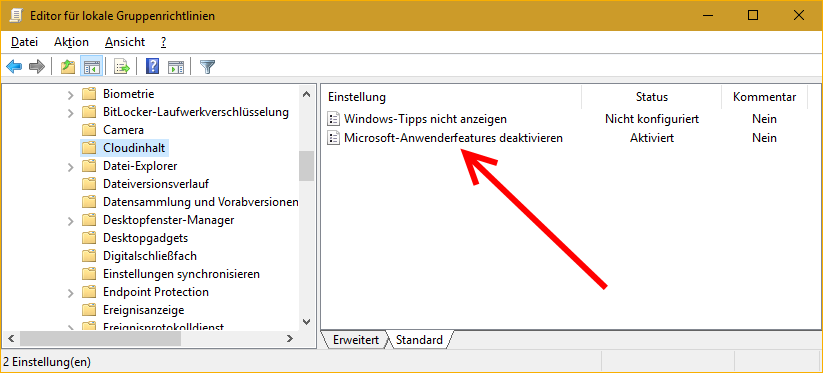

Diese Möglichkeit existiert nur unter Windows 10 Pro oder Enterprise und greift gleichzeitig nur für neu erstellte Benutzer, nachdem die Option gesetzt wurde.

- Den Ausführen-Dialog (Windows-Taste + R) öffnen und “gpedit.msc” eingeben.

- Unter “Computerkonfiguration” zu “Administrative Vorlagen”, “Windows-Komponenten” und “Cloudinhalt” wechseln.

- Im rechten Fensterbereich muss die Option “Microsoft-Anwederfeatures deaktivieren” aktiviert werden.

- Bei neu erstellten Benutzern erscheinen keine Werbe-Apps mehr.

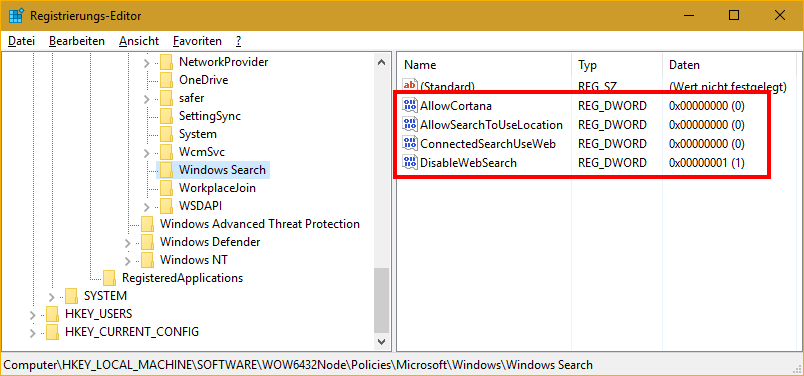

Möglichkeit 3: Registrierungs-Editor

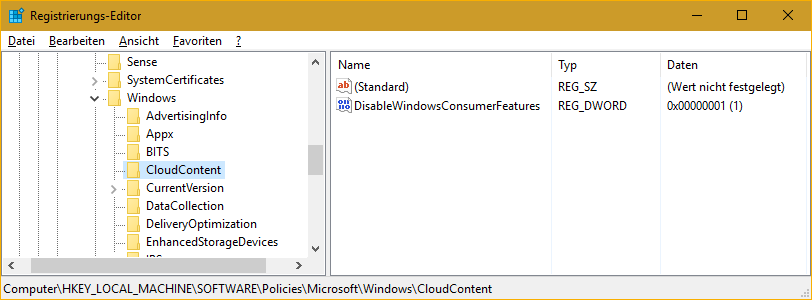

Die zweite Möglichkeit via Registry funktioniert unter allen Windows 10 Editionen. Die Einstellung greift allerdings ebenfalls nur für neu anzulegende Benutzer.

- Den Ausführen-Dialog (Windows-Taste + R) öffnen und “regedit” eingeben, damit der Registrierungs-Editor geöffnet wird.

- Anschließend zu folgendem Pfad navigieren:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CloudContent - Wenn der Schlüssel “CloudContent” im linken Verzeichnisbaum nicht vorhanden ist, muss dieser von Hand erstellt werden.

- Darunter muss dann ein neuer “DWORD-Wert (32-Bit)” mit dem Namen “DisableWindowsConsumerFeatures” und dem Wert “1” erstellt werden.

- Bei neu erstellten Benutzern erscheinen keine Werbe-Apps mehr.

Zur einfacheren Umsetzung biete ich eine Registrierungsdatei an, die alle Änderungen in der Registry automatisch durchführt.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare