Vor nicht einmal zehn Jahren hätte wohl kaum jemand angenommen, welchen Einfluss Video-Content mittlerweile im Internet haben könnte. Zum einen gilt das für Streaming-Anbieter wie Amazon Prime Video und Netflix, welche für einen extremen Umbruch im Heimkinomarkt gesorgt haben, zum anderen aber auch für nutzergenerierte Inhalte, die in sozialen Netzwerken oder auf Videoplattformen wie YouTube den Ton angeben.

Doch auch in Zeiten, in denen theoretisch jeder nur ein Smartphone benötigt, um Videos aufzunehmen und zu teilen, trennt das richtige Editing die Spreu vom Weizen. Hier gibt es natürlich eine Vielzahl von Programmen: von den komplexesten Tools bis hin zu einfachen Apps, die aber nur rudimentäre Möglichkeiten bieten. Der Movavi Video Editor will sozusagen den Brückenschlag herstellen und sich in der Mitte positionieren. So soll der Einstieg in die Bearbeitung Neulinge nicht direkt mit endlosen Menüs und Features erschlagen, aber trotzdem ausreichend Möglichkeiten bieten, um mehr anzustellen als nur ein paar Clips zusammenzuschneiden.

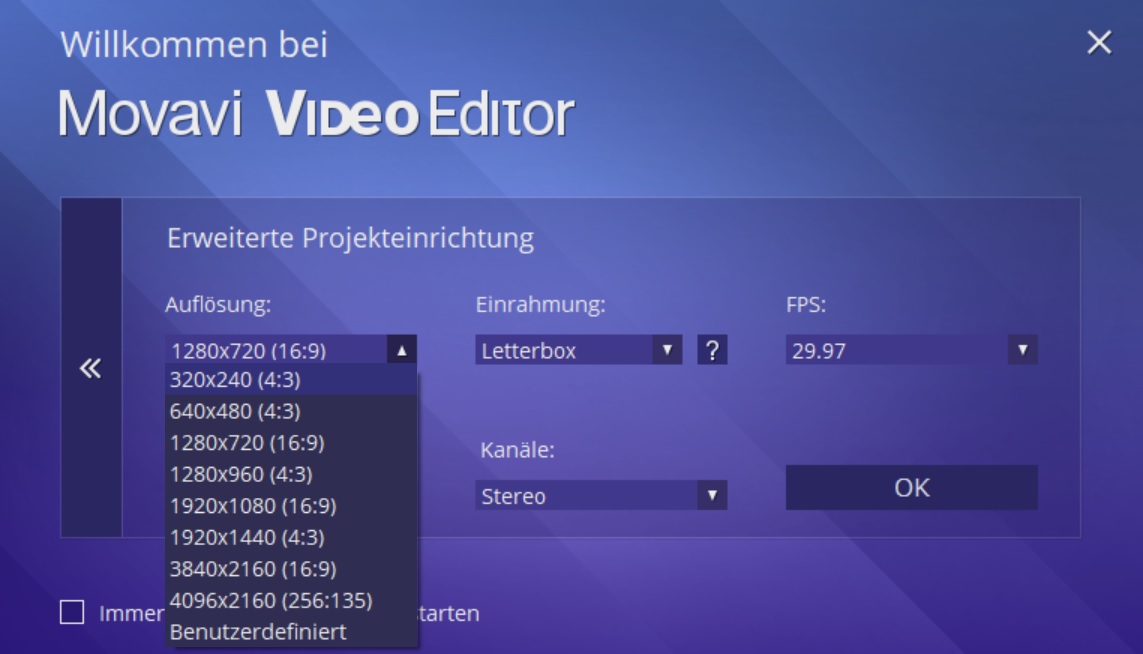

So kann man mit dem Movavi Video Editor in der aktuellen Version 12 sogar in 4K arbeiten – als maximale Auflösung sind 4.096 x 2.160 Pixel drin. Es lässt sich mit maximalen Bildraten von 120 fps hantieren. Was den Sound betrifft, so ist neben Mono und Stereo auch 5.1 drin. Man kann dazu vorm Start eines neuen Projekts wählen, mit welchen Settings man arbeitet oder dies auch nachträglich ändern.

Das Arbeiten mit dem Movavi Video Editor 12 geht dabei deutlich leichter von der Hand als mit komplexeren Programmen – einfache Filter legt man etwa mit nur einem Klick auf seine Clips – jene werden dann durch einen Stern markiert. Jener führt nach Anwahl zur Übersicht der eingestellten Effekte und ermöglicht auch das Entfernen oder Hinzufügen weiterer Stilmittel. Klappt wirklich sehr intuitiv.

- Movavi Video Editor Filter

- Movavi Video Editor Titel Text

Auch für einfache Titeleinblendungen sowie Vor- und Abspänne ist es kinderleicht möglich, Texte zu erstellen. Schriftart, Größe, Farbe und Ausrichtung sind wie in gängigen Textverarbeitungs und Bildbearbeitungsprogrammen anpassbar. Man kann auch Konturen um die Texte legen. Hier merkt man aber auch ein wenig, dass weiterführende Optionen für Schlagschatten, komplexere, selbst erstelle Animationen und Co. fehlen. Das ist aber kein Beinbruch, denn angesichts des im Verhältnis wirklich sehr günstigen Preises reichen die Möglichkeiten vollkommen aus.

Es ist auch möglich in der Software direkt Audio aufzunehmen – etwa für Kommentare. Außerdem lassen sich auf den Ton auch verschiedene Effekte anwenden und mit einem Equalizer herumspielen. Man kann sogar z. B. ein MIDI-Keyboard anschließen und dann damit zusätzlich Melodien einspielen. Natürlich kommt der Umfang der Optionen hier nicht an dedizierte Programme für die Audioaufnahme und- bearbeitung heran. Für eine unkomplizierte All-In-One-Lösung ist das aber schon recht beeindruckend.

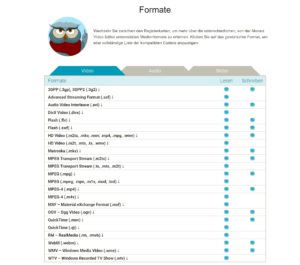

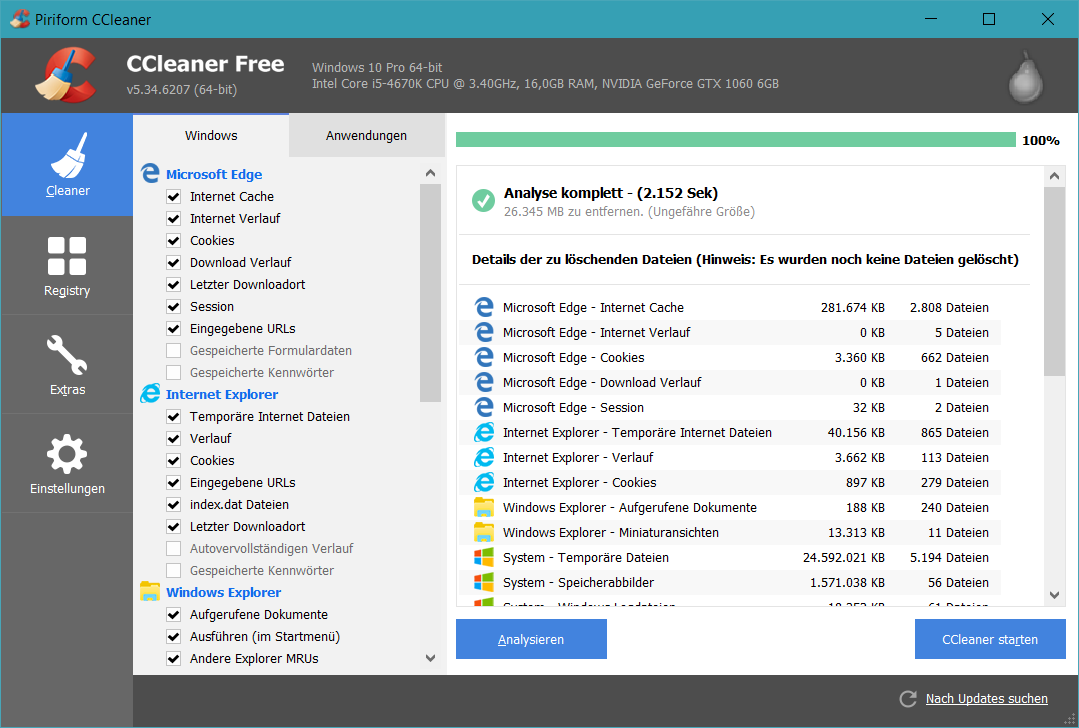

Selbst die Chroma-Key-Bearbeitung, also ein Werkzeug für die Arbeit mit Greenscreens, ist integriert. Das funktioniert, wenn natürlich das Quellmaterial entsprechend gefilmt wurde, beim Ausprobieren auch überraschend gut. Dabei unterstützt der Video Editor übrigens insgesamt etliche Dateiformate, wie eine Übersicht direkt von der Movavi-Website zeigt. Auf unserem Testsystem mit einem Intel Core i5-6600K, 16 GByte RAM und einer AMD Radeon RX 480 mit 8 GByte GDDR5-RAM lief die Software absolut flüssig und auch die Ladezeiten beim Anlegen von Filtern waren sehr kurz.

- Movavi Video Editor Formate

- Movavi Video Editor Chroma Key

Am Ende hat das Antesten des Movavi Video Editor 12 wirklich Spaß gemacht und für den Einstieg in die Videobearbeitung kann man die Software definitiv empfehlen. Hier kann man gut Erfahrungen sammeln, ohne überfordert zu werden. Trotzdem lassen sich relativ leicht Ergebnisse erreichen, die mit einfacheren, reinen Schnittwerkzeugen in dieser Form nicht möglich sind. Da Movavi seine Programme oftmals mit Rabatten anbietet, kann man den Video Editor im Grunde sehr gut denjenigen ans Herz legen, die keine Unsummen für eine professionelle Bearbeitungssoftware ausgeben wollen, nur um am Ende vielleicht vom Funktionsumfang erschlagen zu werden und doch die Lust zu verlieren. Auch für Hobbyfilmer, die z. B. Familienvideos dezent aufpeppen wollen, ist das Programm auf jeden Fall einen Blick wert.

Der Movavi Video Editor 12 steht als Trial kostenlos auf der Website des Anbieters zur Verfügung. Dadurch kann man auch unkompliziert Eindrücke sammeln und sich dann entscheiden, ob man das Geld auf den Tisch legt. Ich denke ein Blick kann sich da definitiv lohnen.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare