Zum Aufbau einer SSH-Verbindung unter Windows musste man bisher auf Tools wie beispielsweise PuTTY (oder das von mir favorisierte KiTTY) zurückgreifen. Damit könnte demnächst Schluss sein, denn Microsoft wird in Windows 10 einen nativen SSH-Client integrieren. Im Zuge der neuen Multiplattform-Strategie portiert Microsoft hierfür OpenSSH auf Windows, während man gleichzeitig PowerShell Core auf Linux und macOS anbietet. Genauer gesagt ist dies schon erfolgt, denn Windows 10 Version 1709 enthält bereits einen SSH-Client und sogar einen SSH-Server. Beide Funktionen stehen als optionale Features zur Verfügung, die allerdings noch als “Beta” markiert sind.

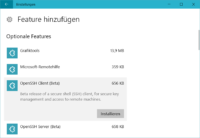

SSH-Client und -Server lassen sich in der neuen Einstellungs-App unter dem Menüpunkt “Apps -> Apps & Features -> Optionale Features verwalten -> Feature hinzufügen” installieren. Alternativ können die beiden Funktionen auch per PowerShell installiert werden:

Add-WindowsCapability -Online -Name OpenSSH.Client*

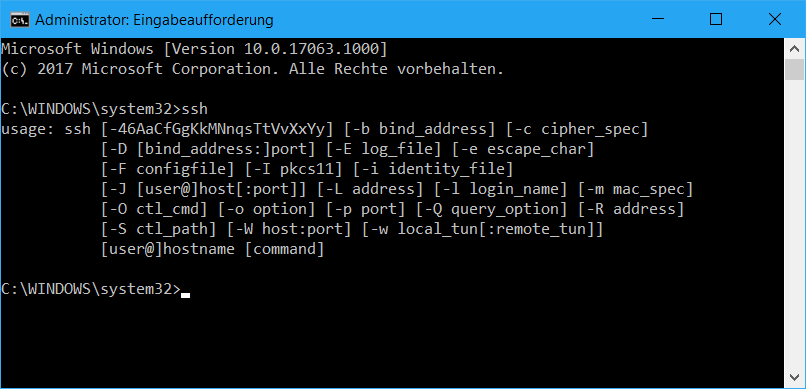

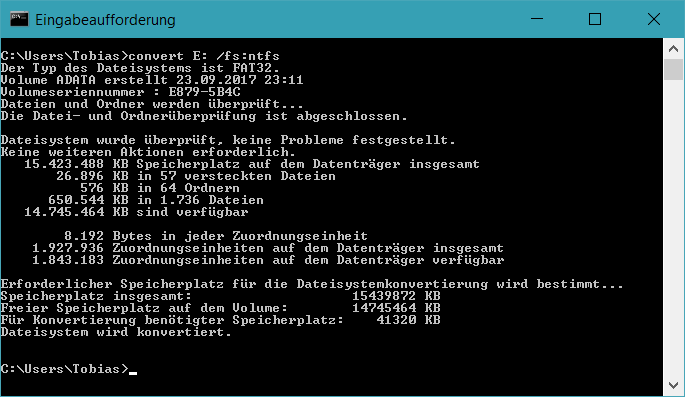

Add-WindowsCapability -Online -Name OpenSSH.Server*Obwohl Windows anschließend keinen Neustart verlangt, sollte man den PC trotzdem neu booten. Im Anschluss kann der SSH-Client direkt aus der Eingabeeinforderung oder der PowerShell verwendet werden.

Der SSH-Server ist hingegen noch nicht einsatzbereit und muss vor der Nutzung manuell konfiguriert werden. Zu diesem Zweck orientiert man sich am besten an der Anleitung auf Github, welche die Installation von OpenSSH unter Windows beschreibt.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare