In größeren Firmennetzwerken mit vielen Clients wird oftmals von der Gruppenrichtlinieneinstellung Point-and-Print-Einschränkungen (Point and Print Restrictions) Gebrauch gemacht, um den Administrationsaufwand gering zu halten. Mit dieser Einstellung lässt sich steuern, wie Benutzer Druckertreiber von Druckerservern installieren können.

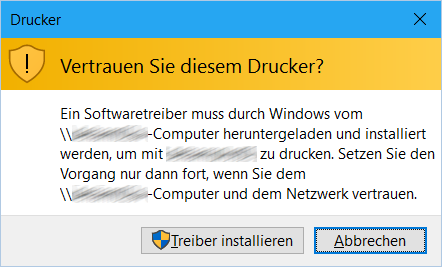

Seit einigen Wochen kommt es allerdings teilweise zu Problemen. Einige User berichten von einer Sicherheitsmeldung, wenn sie bestimmte Drucker verknüpfen bzw. installieren wollen. Die Meldung lautet “Vertrauen Sie diesem Drucker?”.

Ursache des Problems ist das Security-Bulletin MS16-087 aus dem Juli-Patchday. Genauer gesagt KB3170455 unter Windows 7 bzw. 8.1 und KB3163912 unter Windows 10 bzw. KB3172985 bei Windows 10 v1511. Nach der Deinstallation des entsprechenden Updates ist das Problem verschwunden und die Benutzer können ohne Warnmeldung Drucker installieren. Allerdings ist dieser Workaround nicht empfehlenswert und in vielen Netzwerken auch gar nicht möglich.

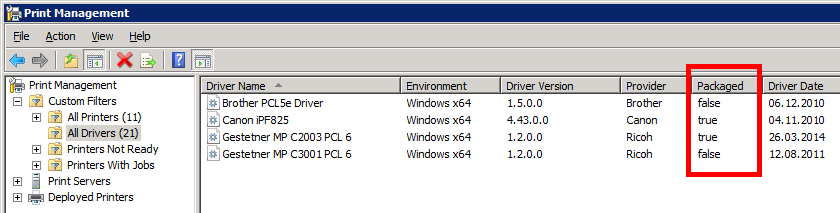

Auf der Suche nach einer sinnvollen Lösung bin ich auf den Thread “KB3163912 breaks Point and Print Restrictions GPO settings” im TechNet gestoßen. Hier berichten viele User von ähnlichen Problemen. Nach weiterer Fehlersuche war schnell klar, dass dieses Problem lediglich bei Druckern auftritt, die keine “packaged”-Treiber verwenden.

Einige haben sogar einen Case via Microsoft-Premiumsupport eröffnet. Die offizielle Antwort von Microsoft lautet, den Druckerhersteller zu kontaktieren und “packaged” Treiber zu verwenden. Leider existiert in einigen Fällen aber kein “packaged”-Treiber, was vor allem (aber nicht ausschließlich) ältere Drucker betrifft.

Lösung

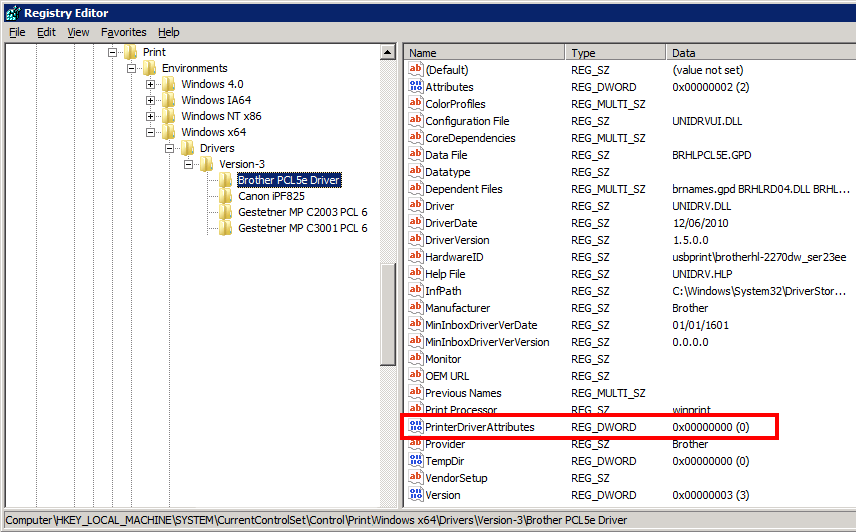

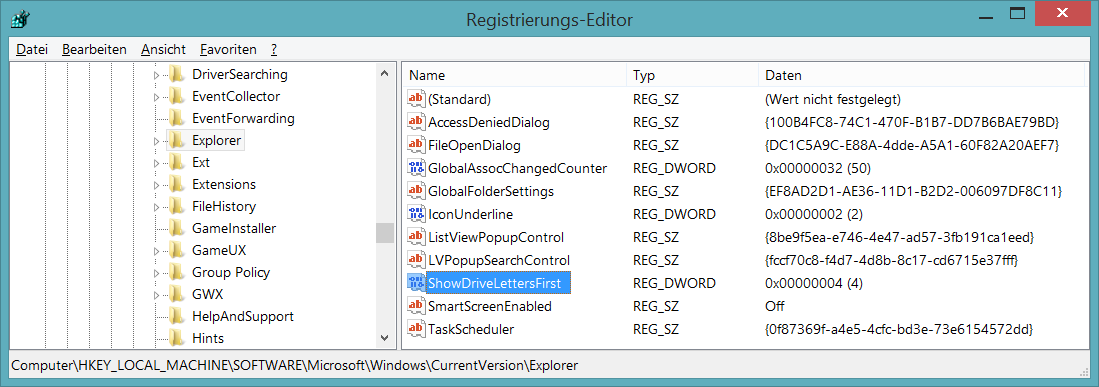

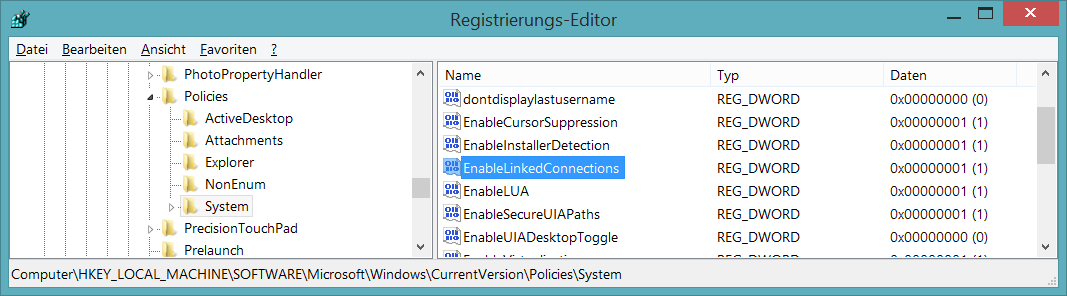

Schlussendlich hat ein findiger User doch noch eine brauchbare Lösungsmöglichkeit vorgeschlagen. Mit Hilfe der Registry lässt sich ein “un-packaged”-Treiber in einen “packaged”-Treiber verwandeln. Dazu öffnet man den Registrierungseditor und navigiert zu folgendem Pfad:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print\Enviroments\Windowsx64\Drivers\...\Dort angekommen wählt man links den betroffenen Druckertreiber aus, in meinem Beispiel den “Brother PCL5e Driver”.

Rechts muss der Wert “PrinterDriverAttributes” angepasst werden. Das niedrigste Bit des Wertes ist für die Eigenschaft “Package Aware” zuständig und muss entsprechend auf “1” gesetzt werden. Der vorhandene Wert muss dabei ungerade gemacht werden, d.h. ein Wert von “0” wird auf “1” gesetzt, ein Wert von “2” auf “3” usw. Wenn der Wert beispielsweise “5” ist dann passt er bereits und es muss nichts geändert werden. Danach muss noch der Druckdienst (Spooler, deutsch: Druckerwarteschlange) neugestartet werden. Ab diesem Zeitpunkt meldet sich der Treiber als “packaged” und kann ohne weiteren Benutzereingriff installiert werden.

Alternativ kann der betroffene Druckertreiber auch von Hand in einen “packaged”-Treiber umgewandelt werden. Hierzu reicht eine kleine Anpassung der INF-Datei aus. Bei Microsoft existieren weitere Informationen dazu. Vielleicht bekommen es damit auch einige Druckerhersteller gebacken, endlich “packaged”-Treber anzubieten.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare