Dreame hat bei mir angefragt, ob ich nicht Lust hätte, den neuen Staubsaugerroboter Dreame Bot Z10 Pro zu testen. Da ich bisher noch keinen Roboter hatte und mir demnächst einen zulegen wollte, war das Angebot natürlich super. Bei dem Gerät handelt es sich um das neue Topmodell von Dreame. Der Staubsaugerroboter kann Wischen und wird zusammen mit einer Absaugstation ausgeliefert. Der offizielle Verkaufsstart in Deutschland ist der 10. August 2021.

Dreame wurde 2015 gegründet und produziert Haushaltsreinigungsgeräte wie Akku-Staubsauger und Roboter-Staubsauger. Der chinesische Hersteller trat 2017 dem Xiaomi-Ökosystem bei und produziert auch Geräte für Xiaomi.

Der Dreame Bot Z10 Pro war bereits die letzten vier Wochen bei mir im Haus unterwegs, sodass ich euch in meinem Test einen guten Überblick bieten kann.

Lieferumfang und technische Daten

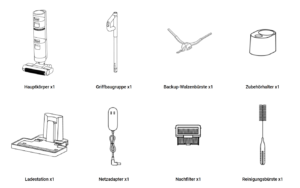

Durch die Absaugstation fällt der Karton deutlich größer als bei einen normalen Saugroboter aus. Alle Einzelteile sind sicher untergebracht und es ist alles dabei, was für einen Betrieb benötigt wird. Ersatzteile lassen sich in der Regel sehr preiswert auf AliExpress nachbestellen. Der Lieferumfang besteht aus folgenden Teilen:

-

-

Dreame Bot Z10 Pro – Lieferumfang

-

-

Dreame Bot Z10 Pro – Lieferumfang

Technisch ist der Dreame Bot Z10 Pro auf dem neuesten Stand und gehört mit einer Saugkraft von 4.000 Pa zu dem stärksten Saugrobotern auf dem Markt. Der 5.200 mAh große Akku soll für eine maximale Laufzeit von 150 Minuten sorgen. In der Praxis dürften 90 Minuten realistisch sein, was für eine durchschnittliche Wohnung oder ein Stockwerk im Haus locker ausreichen sollte.

Die folgende Tabelle listet alle technischen Daten auf und zeigt einige weitere Modelle im Vergleich.

|

Dreame Bot Z10 Pro |

Dreame Bot L10 Pro |

Roborock S7 |

iRobot Roomba i7+ |

| Saugleistung |

4.000 Pa |

4.000 Pa |

2.500 Pa |

2.250 Pa |

| Navigation |

Laser (LiDAR) |

Laser (LiDAR) |

Laser |

Laser |

| Abmessungen |

35 x 9,7 cm |

35 x 9,7 cm |

35 x 9,6 cm |

34 x 9,3 cm |

| Gewicht |

3,7 kg |

3,7 kg |

4,7 kg |

3,4 kg |

| Lautstärke |

? |

65 dB |

67 dB |

68 dB |

| Wischfunktion |

ja |

ja |

ja |

nein |

| Wasserbehälter |

150 ml |

270 ml |

300 ml |

– |

| Staubbehälter |

400 ml |

570 ml |

470 ml |

400 ml |

| Absaugstation |

ja |

nein |

optional |

ja |

| Akku |

5.200 mAh |

5.200 mAh |

5.200 mAh |

3.300 mAh |

| Laufzeit |

150 Minuten |

150 Minuten |

180 Minuten |

75 Minuten |

| Preis |

ca. 475 Euro |

ca. 350 Euro |

ca. 550 Euro |

ca. 700 Euro |

Design und Verarbeitung

Ob Absaugstation oder Saugroboter selbst, beides macht einen hochwertigen Eindruck und ist gut verarbeitet. Statt wie viele Hersteller auf Hochglanz-Optik zu setzen, greift Dreame beim Z10 auf einen matten, anthrazitfarbenen Kunststoff zurück. Dadurch sind zukünftige, unvermeidbare Kratzer weniger stark sichtbar.

Beim Design des Roboters gibt es keine Besonderheiten. Er ist rund und der Durchmesser beträgt wie bei vielen anderen Modellen 35 Zentimeter. Der Z10 Pro misst acht Zentimeter in der Höhe, mit dem Sensoraufbau sind es allerdings 9,7 Zentimeter. An der Unterseite befinden sich große Rollen mit Federung, die kleine Hindernisse bis maximal zwei Zentimeter Höhe überbrücken können. Ebenso Standard sind die große Walzenbürste und die kleine Bürste auf der rechten Seite, um Dreck aus Ecken und Ritzen entfernen zu können. Optional kann der Z10 Pro auch mit Wassertank und Mikrofasertuch ausgestattet werden. Das Tuch wird via Klettverschluss an den Wassertank befestigt.

-

-

Dreame Bot Z10 Pro von oben

-

-

Dreame Bot Z10 Pro von unten

Die Absaugstation kommt relativ wuchtig daher. Kein Wunder, denn sie muss schließlich den Dreck aus dem Schmutzauffangbehälter des Roboters saugen und benötigt dazu ordentlich Power. Oben befindet sich ein Deckel, unter welchem sich der vier Liter große Staubbeutel befindet. Dieser kann mit einem Handgriff ohne viel Aufwand gewechselt werden.

Dreame Bot Z10 Pro – Absaugstation

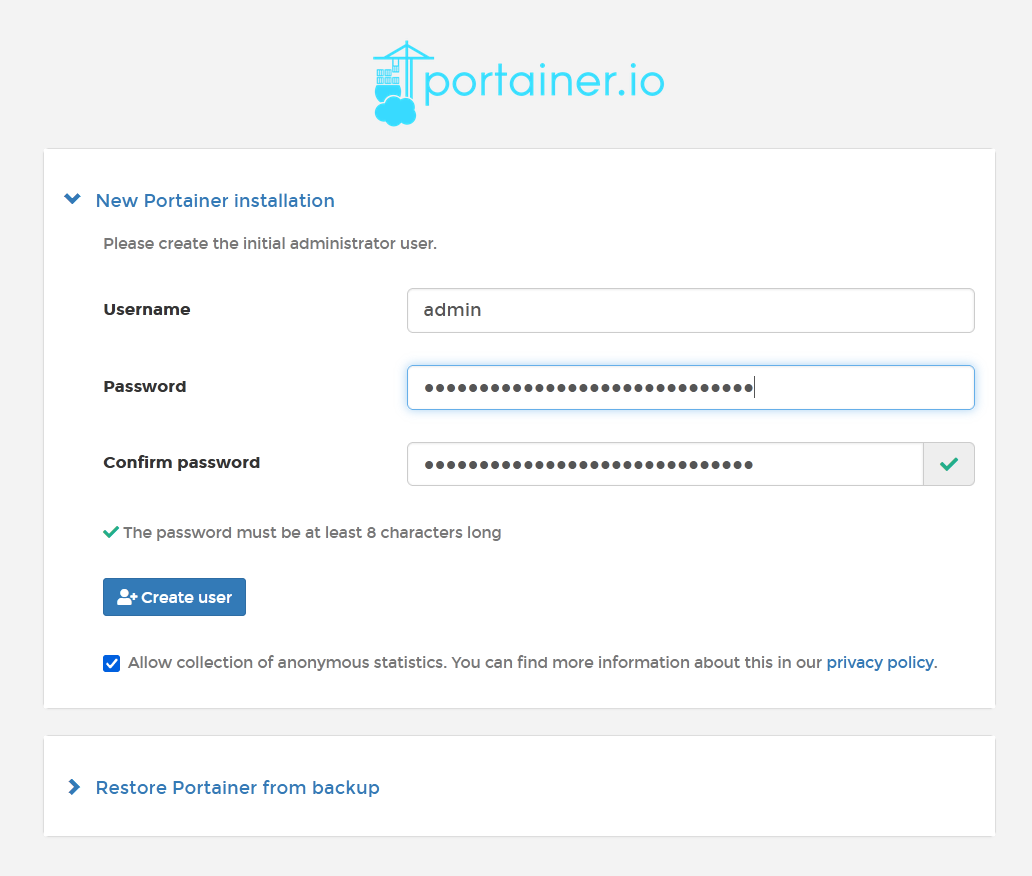

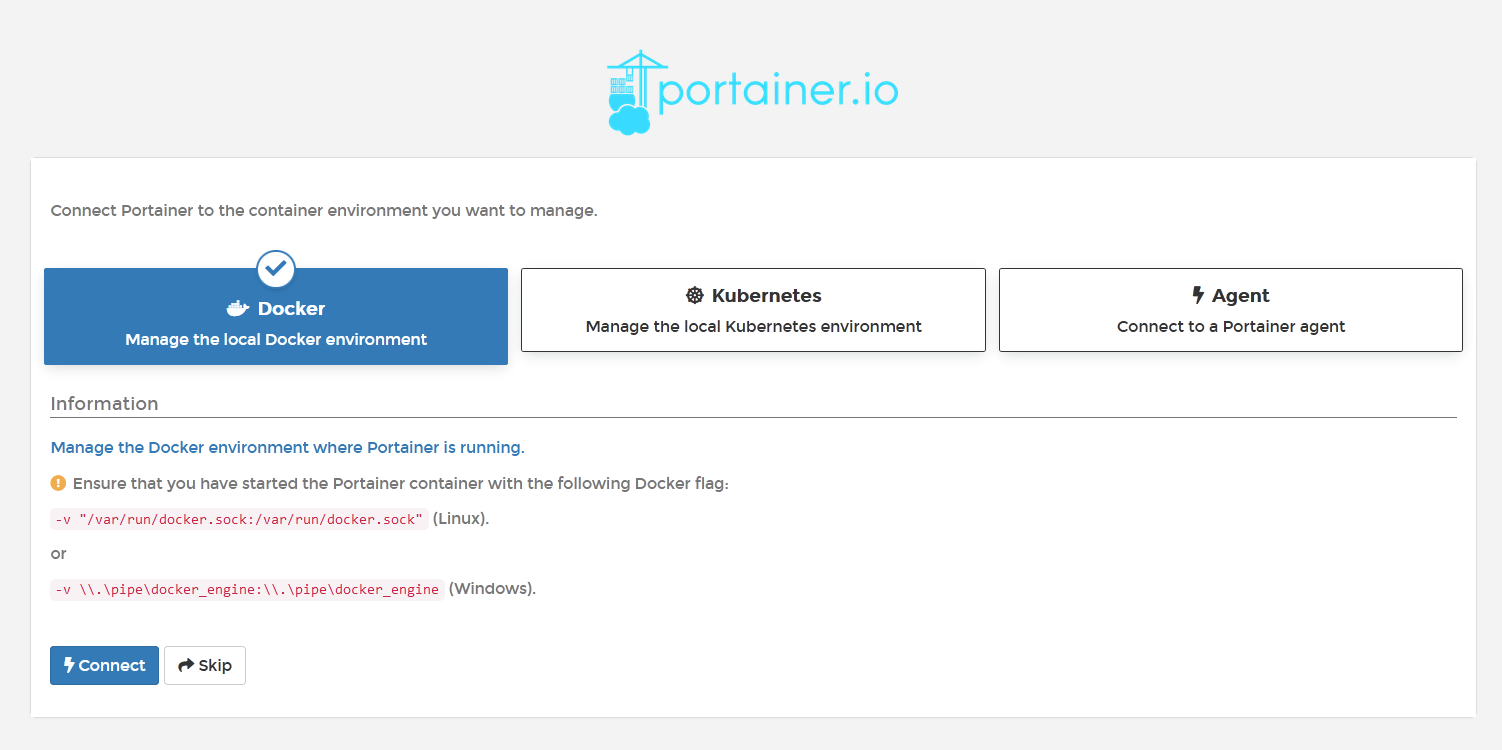

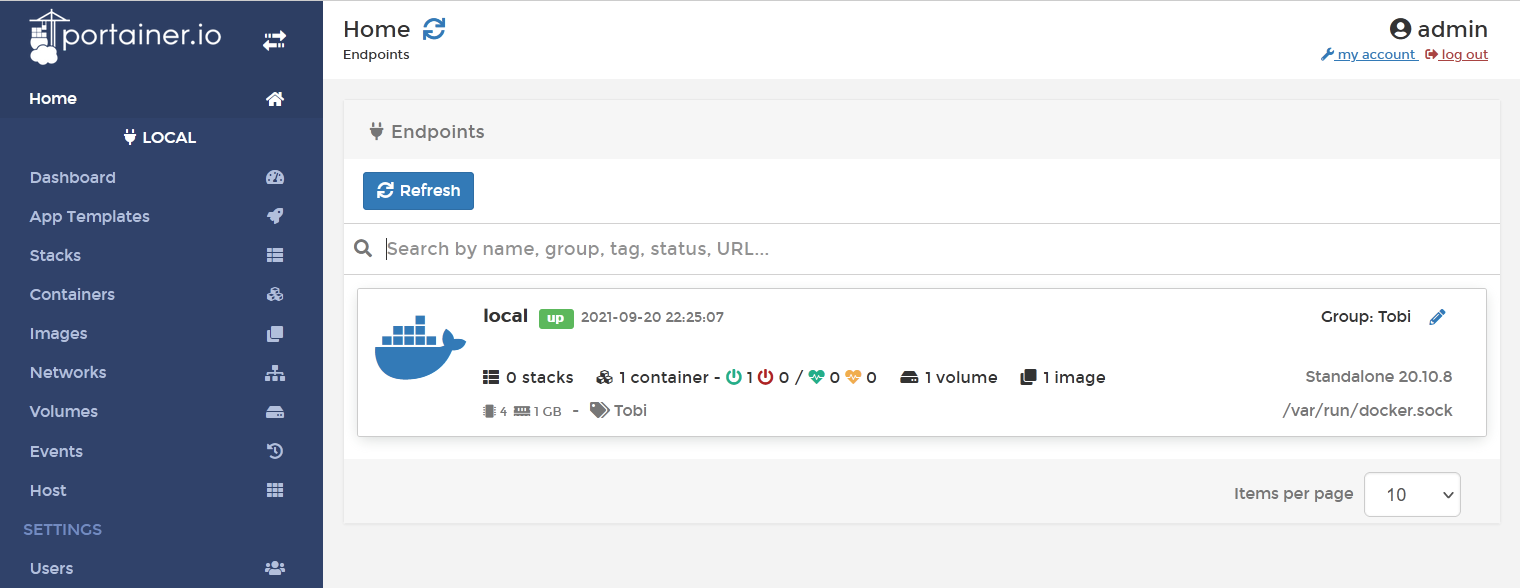

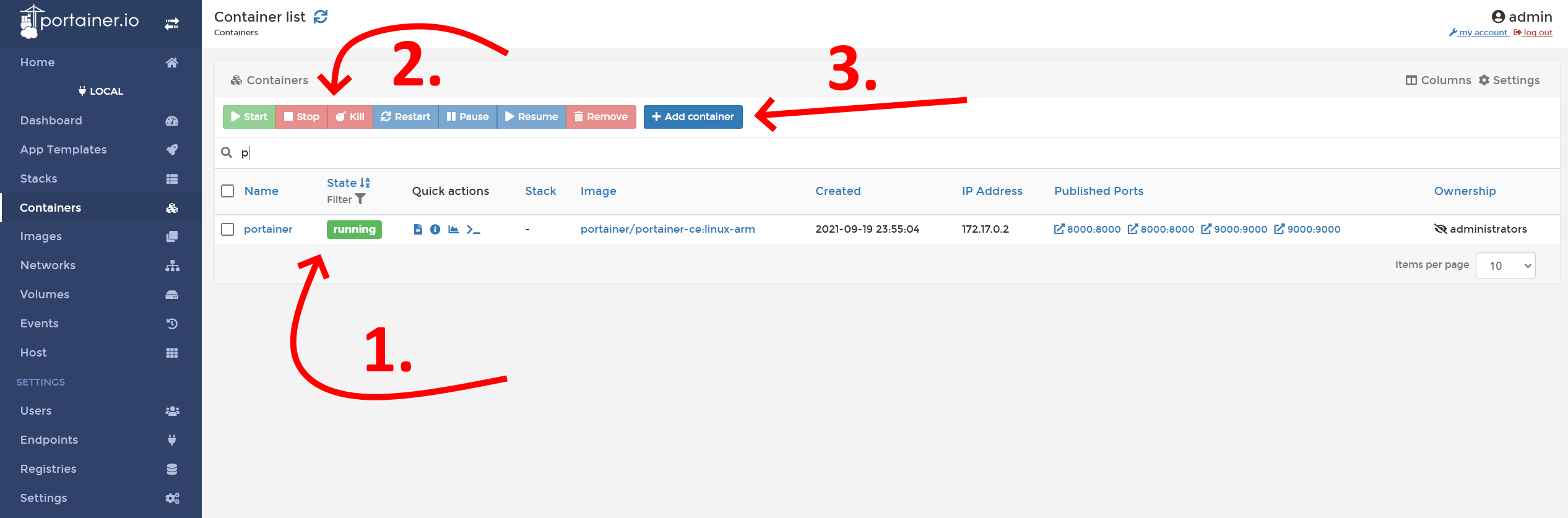

Inbetriebnahme und Bedienung

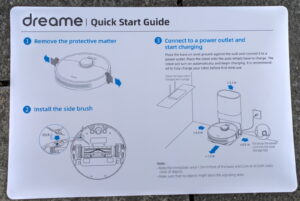

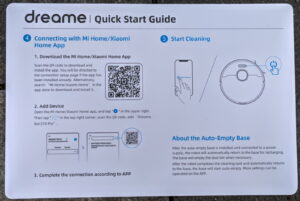

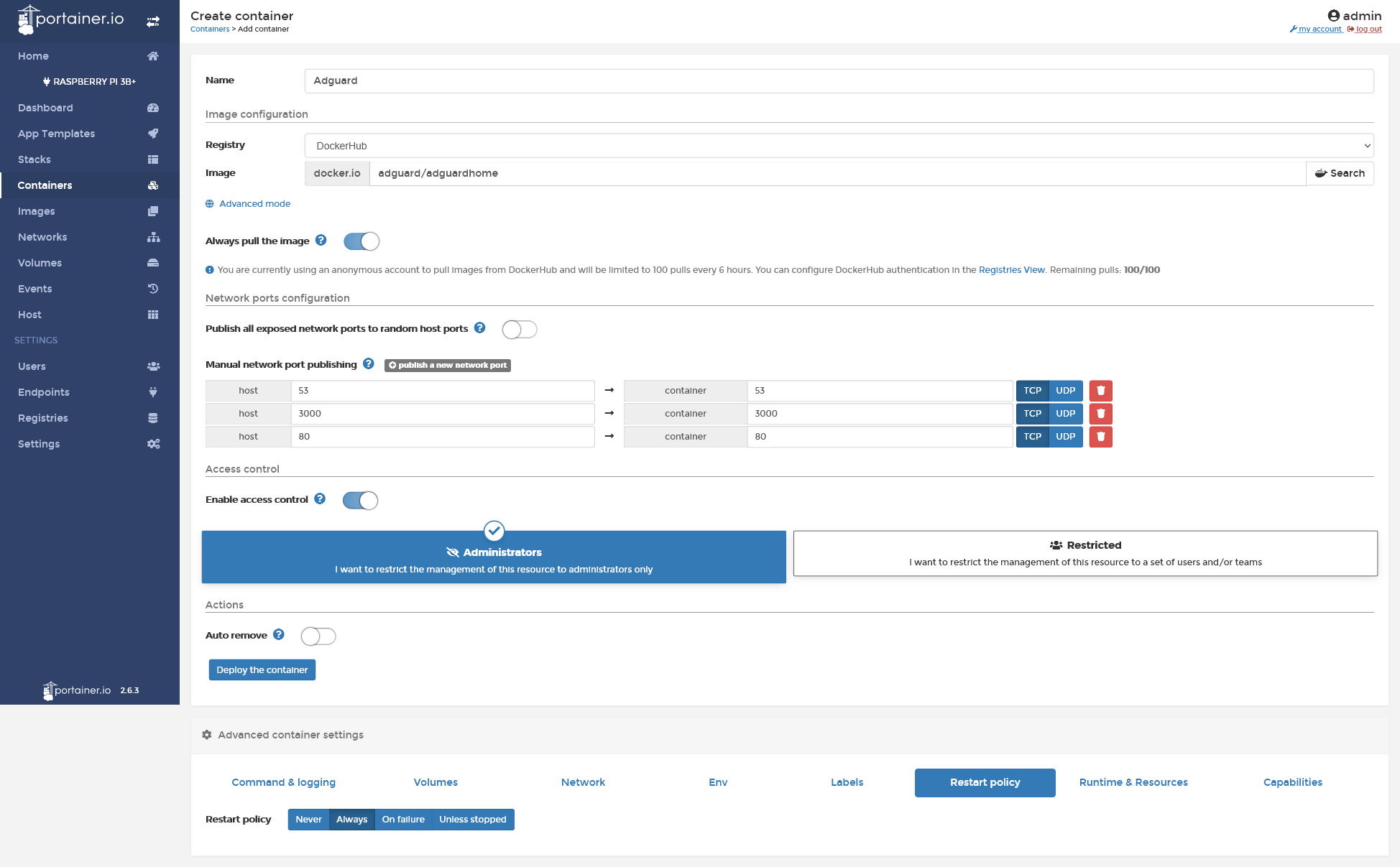

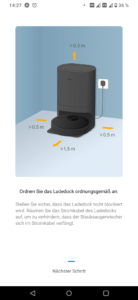

Neben einer umfangreichen Bedienungsanleitung liegt dem Dreame Bot Z10 Pro auch ein Quick Start Guide bei. Hier werden die einzelnen Schritte für die Inbetriebnahme beschrieben.

-

-

Dreame Bot Z10 Pro – Anleitung

-

-

Dreame Bot Z10 Pro – Anleitung

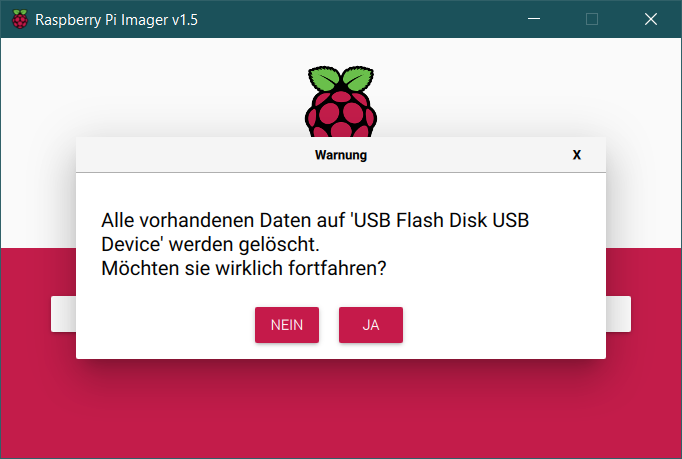

Die Inbetriebnahme funktioniert wirklich sehr einfach und ist genau beschrieben, sodass auch Erstkäufer, die noch nie einen Saugroboter hatten, direkt loslegen können.

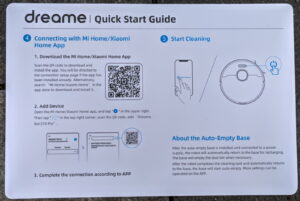

Zuerst muss der Schaumstoff-Schutz am Roboter links und rechts entfernt werden. Anschließend wird die kleine Seitenbürste eingesetzt und die Absaugstation aufgestellt. Diese muss sich logischerweise in der Nähe einer Steckdose befinden, damit der Roboter nach getaner Arbeit wieder aufgeladen und entleert werden kann. Das Stromkabel misst 1,5 Meter. Sehr gut gefällt mir, dass sich auf der Rückseite ein Kabelmanagement befindet. Setzt man die Absaugstation direkt neben eine Steckdose, kann das restliche Kabel dort sauber verstaut werden und liegt nicht hinter oder neben der Station. Zum Schluss kann der Roboter auf die Station gestellt und geladen werden. Im Auslieferungszustand ist der Akku ca. zur Hälfte geladen. Bei mir war die Absaugstation bereits mit einem Beutel versehen. Der Ersatzbeutel im Lieferumfang wird erst benötigt, wenn der erste Beutel gefüllt ist.

-

-

Dreame Bot Z10 Pro – Absaugstation Kabelmanagement

-

-

Dreame Bot Z10 Pro – Inbetriebnahme

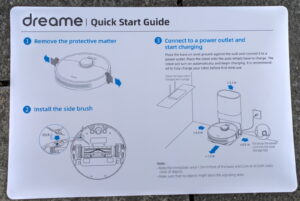

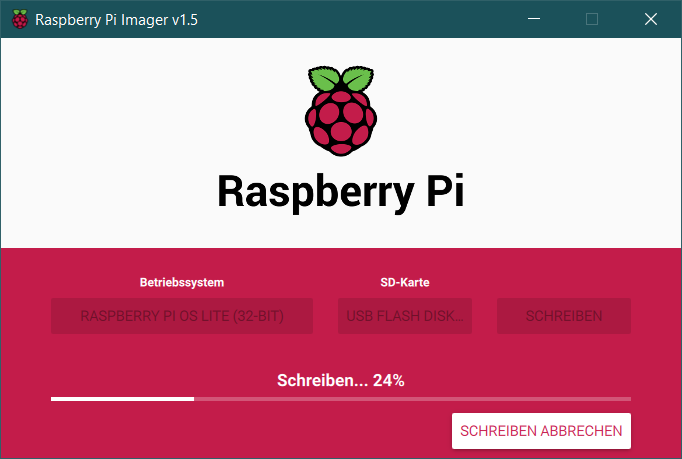

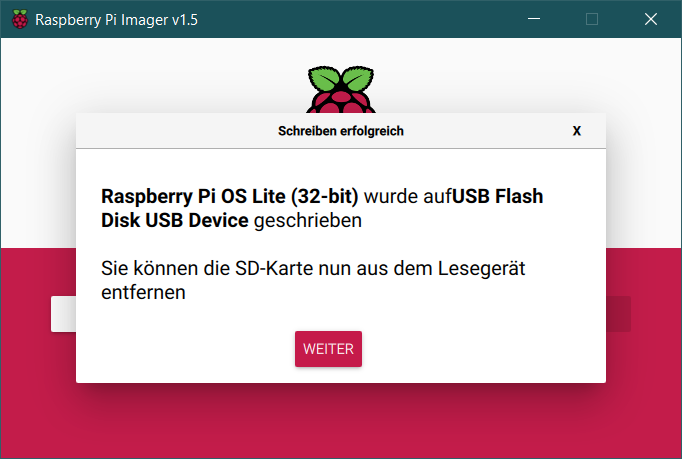

An dieser Stelle müsst ihr die Xiaomi / Mi Home App auf euer Smartphone installieren. Diese ist sowohl für Android als auch iOS erhältlich und kostenfrei. Nach dem Start ist es allerdings notwendig ein Konto bei Xiaomi zu erstellen und sich damit einzuloggen. Danach tippt ihr oben auf das +-Icon um ein neues Gerät hinzuzufügen. Im Suchfeld könnt ihr entweder nach “Dreame Bot Z10 Pro” suchen oder den QR-Code vom Quick Start Guide zu scannen. Die weiteren Schritte werden alle detailliert in der App beschrieben und bedürfen keiner weiteren Erläuterung.

Nachdem der Roboter mit der App verknüpft war, gabs noch ein Firmware-Update. Dieses war nach wenigen Minuten erledigt.

Ich konnte es kaum erwarten und habe meinen Dreame Bot Z10 Pro direkt auf die erste Reise geschickt. Wer möchte kann davor noch den Wassertank befüllen und montieren. Für meine erste Fahrt habe ich mich aber dagegen entschieden.

Auf der Karte ist direkt ersichtlich, an welcher Stelle sich der Roboter befindet und was bereits gereinigt wurde. Leider war der Akku kurz vor Schluss soweit leer, dass er eine Ladepause machen musste. Mit vollem Akku hat er die erste Fahrt dann erfolgreich beendet.

Nachdem die erste Reinigung im Erdgeschoss beendet war, hatte der Roboter eine vollständige Karte angefertigt. Diese wird im Anschluss in verschiedene Bereiche unterteilt. Sollte etwas nicht passen könnt ihr nachträglich eigene Räume definieren oder zusammenführen. Ebenso lässt sich die Karte drehen oder bestimmte No-Go-Zonen einrichten. Unterstützt werden bis zu drei Karten bzw. Stockwerke. Auch virtuelle Wände, wischfreie Zonen wie Teppiche, dynamische Routen und bestimmte Reinigungszeiten sind kein Problem. Des Weiteren lassen sich die Saugstärke und die Wasserzuführung regeln. So können Fliesen beispielsweise ordentlich nass gewischt werden und der Parkettboden mit wenig Feuchtigkeit.

Das war aber noch lange nicht alles. Ebenso lässt sich die Sprachausgabe deaktivieren oder die Sprache wechseln, die automatische Entleerung anpassen oder eine Kindersicherung aktivieren.

Insgesamt bleiben so gut wie keine Wünsche offen und die App ist wirklich super. Wer nur schnelle eine Reinigung starten möchte, kann auch die Buttons auf der Oberfläche des Saugroboters nutzen. Darüber hinaus lässt sich der Dreame Bot Z10 Pro auch über einen Alexa Skill steuern. Die Einbindung klappt ähnlich einfach wie mit der App und die Sprachsteuerung funktioniert gut. Die Befehle werden zügig ausgeführt. Der Funktionsumfang hält sich allerdings in Grenzen.

Reinigungsleistung und Praxistest

Es existieren vier Saugmodi: Leicht, Standard, Stark und Turbo. Der Standardmodus reicht für eine Standardreinigung aus. Sofern es sich um eine normale Menge Dreck handelt, wird alles zuverlässig aufgesaugt. Müsli, Zucker, Mehl, Brotbrösel oder Staub – alles kein Problem. Bei größeren Ansammlungen kann es vorkommen, dass nicht alles erwischt wird. In diesem Fällen wird im Alltag aber sowieso zum Handstaubsauger oder Besen gegriffen, weshalb das kein Kritikpunkt ist. Teppiche werden zuverlässig automatisch erkannt und im Turbo-Modus gesaugt. Die Lautstärke im Standard-Modus ist angenehm und man kann sich ohne Probleme mit dem Roboter in einem Raum aufhalten. In den stärkeren Modi ist er entsprechend lauter, aber nicht unangenehm laut. Ich habe zwar keinen direkten Vergleich, aber andere Reviews können meine Einschätzung bestätigen. Andere Saugroboter von Roborock oder iRobot sind auf der höchsten Stufe sogar lauter.

Kommen wir zur Wischfunktion. Damit diese funktioniert muss der Wassertank mit angebrachtem Mikrofasertuch befüllt und der komplette Reinigungsaufsatz an der Unterseite des Roboters angebracht werden. Zudem sollte das Tuch spätestens alle 30 Minuten gewechselt bzw. ausgewaschen werden. In der Praxis wird dies aber vermutlich erst erledigt werden, wenn der Roboter seine Reinigungsaufgabe erledigt hat. Alles in allem handelt es sich bei der Wischfunktion eher um ein Staubwischen. Der Roboter zieht einen feuchten Lappen hinter sich her – das wars. Für ein richtiges Wischen fehlt der notwendige Druck und außerdem musste ich feststellen, dass das Mikrofasertuch etwas ungleich befeuchtet wird. Nasse Flecken können nicht aufgenommen werden und werden beim drüberfahren eher verschmiert als aufgewischt.

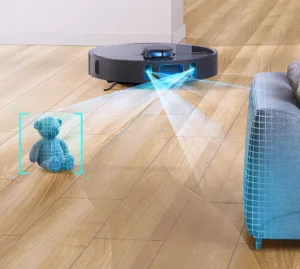

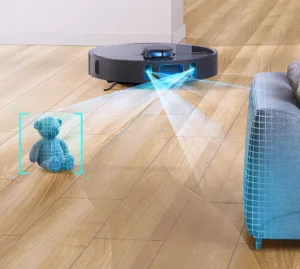

Bei der Navigation hat mich der Dreame Bot Z10 Pro beeindruckt. Der LiDAR-Sensor, welcher sind in dem “Türmchen-Anbau” befindet leistet hier super Arbeit. Dazu kommen viele weitere Sensoren, sodass Objekte frühzeitig erkannt und zielgerichtet umfahren werden. Kollisionen mit Hindernissen kamen bei mir nur äußerst selten vor. Darüber hinaus ist er mit sechs Kanten- und Absturzsensoren ausgestattet, sodass der Roboter nicht aus Versehen die Treppe runterfährt.

-

-

Dreame Bot Z10 Pro – LiDAR-Navigation

-

-

Dreame Bot Z10 Pro – Sensoren

Während der Reinigung fährt der Roboter natürlich nicht zufällig im Raum herum, sondern agiert dank seiner Wegfindungstechnologie nach einem klaren Schema. Beim Übergang von zwei Reinigungszonen fährt er diese überlappend ab, sodass keine ungeputzten Bereiche zurückbleiben. Lediglich an den Ecken dreht der Roboter manchmal zu schnell ab und erwischt nicht den gesamten Staub. Hier hatte ich das Gefühl, dass dies beim ersten Durchgang deutlich stärker ausgeprägt war. In nachfolgenden Reinigungsdurchläufen wurde hier besser gesaugt. Ecken sind durch die runde Bauform generell problematisch und können nie ganz erfasst werden.

Hat man einen kleinen Bereich, der gereinigt werden soll, kann man den Roboter dort einfach hinstellen. Drückt man nun die Bedientaste mit dem Quadrat, reinigt der Roboter rund einen Quadratmeter um seine aktuelle Position.

Dreame Bot Z10 Pro – Buttons

Komfortabel ist die automatische Entleerung an der Absaugstation. Die Staubkammer des Roboters wird dabei von unten mit ordentlich Power ausgesaugt. Dies dauert wenige Sekunden und funktionierte in der Praxis bisher immer sehr gut. Die Lautstärke ist während diesem Vorgang mit einem herkömmlichen Staubsauger zu vergleichen und sollte daher am besten nicht in der Nacht stattfinden ;-) Da die Staubkammer in der Regel nicht komplett voll ist, sollten hier deutlich mehr wie die rechnerischen zehn Absaugvorgänge möglich sein, bevor der Staubbeutel getauscht werden muss. Nachdem nur zwei Beutel mitgeliefert werden, dürft ihr nicht vergessen rechtzeitig Nachschub zu bestellen.

-

-

Dreame Bot Z10 Pro – Absaugstation

-

-

Dreame Bot Z10 Pro – Absaugstation

-

-

Dreame Bot Z10 Pro – Absaugstation

Fazit

Vor dem Dreame Bot Z10 Pro hatte ich bisher keinen Staubsaugerroboter. Nun ist er fast täglich im Einsatz, das sagt schon alles :-)

Insgesamt liefert Dreame ein tolles Gesamtpaket ab. Inbetriebnahme, Bedienung via App und Arbeitsergebnis sind einfach stimmig und es gibt so gut wie keine Kritikpunkte. Einzig die schwache Wischfunktion ist zu bemängeln, die nicht mehr als eine nette Ergänzung ist. Dies dürfte aber ebenso auf alle Konkurrenzprodukte zutreffen.

Die Absaugstation ist eine tolle Neuerung und erspart die manuelle Reinigung nach jedem Saugvorgang. Allerdings müssen hier Folgekosten für die Staubbeutel eingeplant werden. Wer bereits einen Saugroboter besitzt, dem dürfte die Absaugstation als alleiniges Argument zu wenig sein. Ich würde jedoch immer wieder zum Komplettpaket greifen.

Der Dreame Bot Z10 Pro ist ab dem 10. August bei AliExpress erhältlich. Er kann ohne Zollprobleme aus Spanien, Polen oder Frankreich versendet werden und kostet dort aktuell 475 Euro. Bei Amazon ist er immer mal wieder für etwas über 400 Euro erhältlich. Kein Schnäppchen, aber Konkurrenzprodukte mit ähnlicher Ausstattung liegen teilweise sogar darüber.

Neueste Kommentare