Der dritte Microsoft-Patchday im Jahr 2019 bringt verhältnismäßig wenig Updates mit sich. Nichtsdestotrotz werden wie immer kritische Sicherheitslücken für Microsoft-Betriebssysteme geschlossen. Darüber hinaus werden zudem Lücken in Microsoft Edge, Internet Explorer, SharePoint, Visual Studio, ChakraCore und Team Foundation Server.

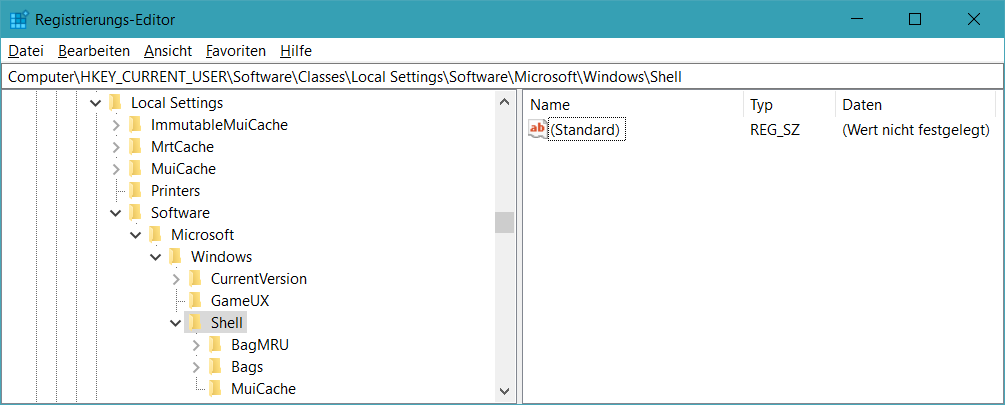

| Produktfamilie | Maximaler Schweregrad |

Maximale Auswirkung | Zugehörige KB-Artikel und/oder Supportwebseiten |

|---|---|---|---|

| Windows 10, Version 1809, Version 1803, Version 1709, Version 1703, Version 1607, Windows 10 für 32-Bit-Systeme und Windows 10 für x64-basierte Systeme (ohne Edge) | Kritisch | Remotecodeausführung | Sicherheitsupdate für Windows 10, Version 1809: 4489899 Sicherheitsupdate für Windows 10, Version 1803: 4489868 Sicherheitsupdate für Windows 10, Version 1709: 4489886 Sicherheitsupdate für Windows 10, Version 1703: 4489871 Sicherheitsupdate für Windows 10, Version 1607: 4489882 Sicherheitsupdate für Windows 10: 4489872 |

| Windows Server 2019, Windows Server 2016 und Server Core-Installationen (2019, 2016, Version 1803 und Version 1709) | Kritisch | Remotecodeausführung | Sicherheitsupdate für Windows Server 2019: 4489899 Sicherheitsupdate für Windows Server 2016: 4489882 Sicherheitsupdate für Windows Server, Version 1803: 4489868 Sicherheitsupdate für Windows Server, Version 1709: 4489886 |

| Windows 8.1, Windows Server 2012 R2, Windows Server 2012, Windows 7, Windows Server 2008 R2 und Windows Server 2008 | Kritisch | Remotecodeausführung | Monatlicher Rollup für Windows 8.1, Windows Server 2012 R2 und Windows RT 8.1: 4489881 Reines Sicherheitsupdate für Windows 8.1 und Windows Server 2012 R2: 4489883 Reines Sicherheitsupdate für Windows Server 2012: 4489884 Monatlicher Rollup für Windows Server 2012: 4489891 Monatlicher Rollup für Windows 7 und Windows Server 2008 R2: 4489878 Reines Sicherheitsupdate für Windows 7 und Windows Server 2008 R2: 4489885 Sicherheitsupdate für Windows 7 und Windows Server 2008 R2: 4474419 Monatlicher Rollup für Windows Server 2008: 4489880 Reines Sicherheitsupdate für Windows Server 2008: 4489876 |

| Microsoft Edge | Kritisch | Remotecodeausführung | Sicherheitsupdate für Microsoft Edge unter Windows 10, Version 1809, und Microsoft Edge unter Windows Server 2019: 4489899 Sicherheitsupdate für Microsoft Edge unter Windows 10, Version 1803: 4489868 Sicherheitsupdate für Microsoft Edge unter Windows 10, Version 1709: 4489886 Sicherheitsupdate für Microsoft Edge unter Windows 10, Version 1703: 4489871 Sicherheitsupdate für Microsoft Edge unter Windows 2016 und Microsoft Edge unter Windows 10, Version 1607: 4489882 Sicherheitsupdate für Microsoft Edge unter Windows 10: 4489872 |

| Internet Explorer | Kritisch | Remotecodeausführung | Sicherheitsupdate für Internet Explorer 11 unter Windows 10, Version 1809, und Internet Explorer 11 unter Windows Server 2019: 4489899 Sicherheitsupdate für Internet Explorer 11 unter Windows 10, Version 1803: 4489868 Sicherheitsupdate für Internet Explorer 11 unter Windows 10, Version 1709: 4489886 Sicherheitsupdate für Internet Explorer 11 unter Windows 10, Version 1703: 4489871 Sicherheitsupdate für Internet Explorer 11 unter Windows Server 2016 und Internet Explorer 11 unter Windows 10, Version 1607: 4489882 Sicherheitsupdate für Internet Explorer 11 unter Windows 10: 4489872 Kumulatives IE-Update für Internet Explorer 9 unter Windows Server 2008, Internet Explorer 11 unter Windows 7, Internet Explorer 11 unter Windows Server 2008 R2, Internet Explorer 11 unter Windows 8.1, Internet Explorer 11 unter Windows Server 2012 R2 sowie Internet Explorer 10 unter Windows Server 2012: 4489873 Monatlicher Rollup für Internet Explorer 10 unter Windows Server 2012: 4489891 Monatlicher Rollup für Internet Explorer 11 unter Windows 7 und Internet Explorer 11 unter Windows Server 2008 R2: 4489878 Monatlicher Rollup für Internet Explorer 9 unter Windows Server 2008: 4489880 |

| Software im Zusammenhang mit Microsoft Office (einschließlich SharePoint) | Hoch | Remotecodeausführung | Update vom Juli 2018 für Microsoft Lync Server 2013: 2809243 Microsoft Office 2010 Service Pack 2 (64-Bit-Editionen): 4462226 Microsoft Office 2010 Service Pack 2 (32-Bit-Editionen): 4462226 Microsoft SharePoint Enterprise Server 2016: 4462211 Microsoft SharePoint Foundation 2013: 4462208 |

| .NET Core SDK, NuGet und Mono Framework | Hoch | Manipulation | Microsoft .NET- und .NET Core-Downloads: https://dotnet.microsoft.com/download |

| Visual Studio | Hoch | Remotecodeausführung | Microsoft Visual Studio-Downloads https://visualstudio.microsoft.com/downloads/ |

| ChakraCore | Kritisch | Remotecodeausführung | ChakraCore ist die zentrale Komponente von Chakra. Hierbei handelt es sich um das extrem leistungsfähige JavaScript-Modul, auf dem in HTML/CSS/JS geschriebene Microsoft Edge- und Windows-Anwendungen basieren. Weitere Informationen finden Sie unter https://github.com/Microsoft/ChakraCore/wiki und https://github.com/Microsoft/ChakraCore/releases/ |

| Adobe Flash Player | Niedrig | Defense-in-Depth | Sicherheitsupdate für Adobe Flash Player: 4489907 Sicherheitsempfehlung zu Adobe Flash Player: ADV190008 |

| Team Foundation Server | Niedrig | Spoofing | Team Foundation Server wird nun als Azure DevOps Server bezeichnet. Weitere Informationen zu Azure DevOps Server finden Sie hier: https://docs.microsoft.com/de-de/azure/devops/server/?view=azure-devops |

Beginnend mit April 2017 hat Microsoft die bisher verwendeten Sicherheitsbulletin-Webseiten durch den Leitfaden für Sicherheitsupdates ersetzt. Das neue Portal soll durch die vielfältigen Such- und Filterfunktionen einen besseren Überblick über neue Updates bieten.

Für jede Windows 10 Version veröffentlicht Microsoft ein eigenes kumulatives Update, welche die entsprechenden Windows 10 Versionen auf neue Build-Nummern hebt:

- Windows 10 Version 1809 Build 17763.348

- Windows 10 Version 1803 Build 17134.619

- Windows 10 Version 1709 Build 16299.1004

- Windows 10 Version 1703 Build 15063.1659

- Windows 10 Version 1607 Build 14393.2828

- Windows 10 Version 1507 (RTM) Build 10240.18135

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare