Vor wenigen Tagen hat Samsung in New York das neue TV Lineup für das Jahr 2018 vorgestellt. Neben neuen QLED-TVs der Premiumklasse wurden auch Modelle der NU-Serie mit UHD-Auflösung gezeigt. Eine aktuell noch nicht bestätigte N-Serie mit Full-HD-TVs wird höchstwahrscheinlich in einigen Wochen folgen.

Nachfolgend ein kurzer Überblick der verschiedenen Klassen von Samsung Fernsehern:

| |

N-Serie |

NU-Serie |

Q-Serie |

| Klasse |

Einstiegsklasse |

Mittelklasse |

Premiumklasse |

| Auflösung |

Full HD (1.920 x 1.080) |

UHD (3.840 x 2.160) |

UHD (3.840 x 2.160) |

| Bildwiederholrate nativ |

50 Hz |

50 Hz bis 100 Hz |

100 Hz |

| Panel-Merkmale |

flaches Display |

flaches oder gebogenes Display |

flaches oder gebogenes Display |

| HDR |

– |

HDR |

HDR10+ |

QLED TVs (Q-Serie)

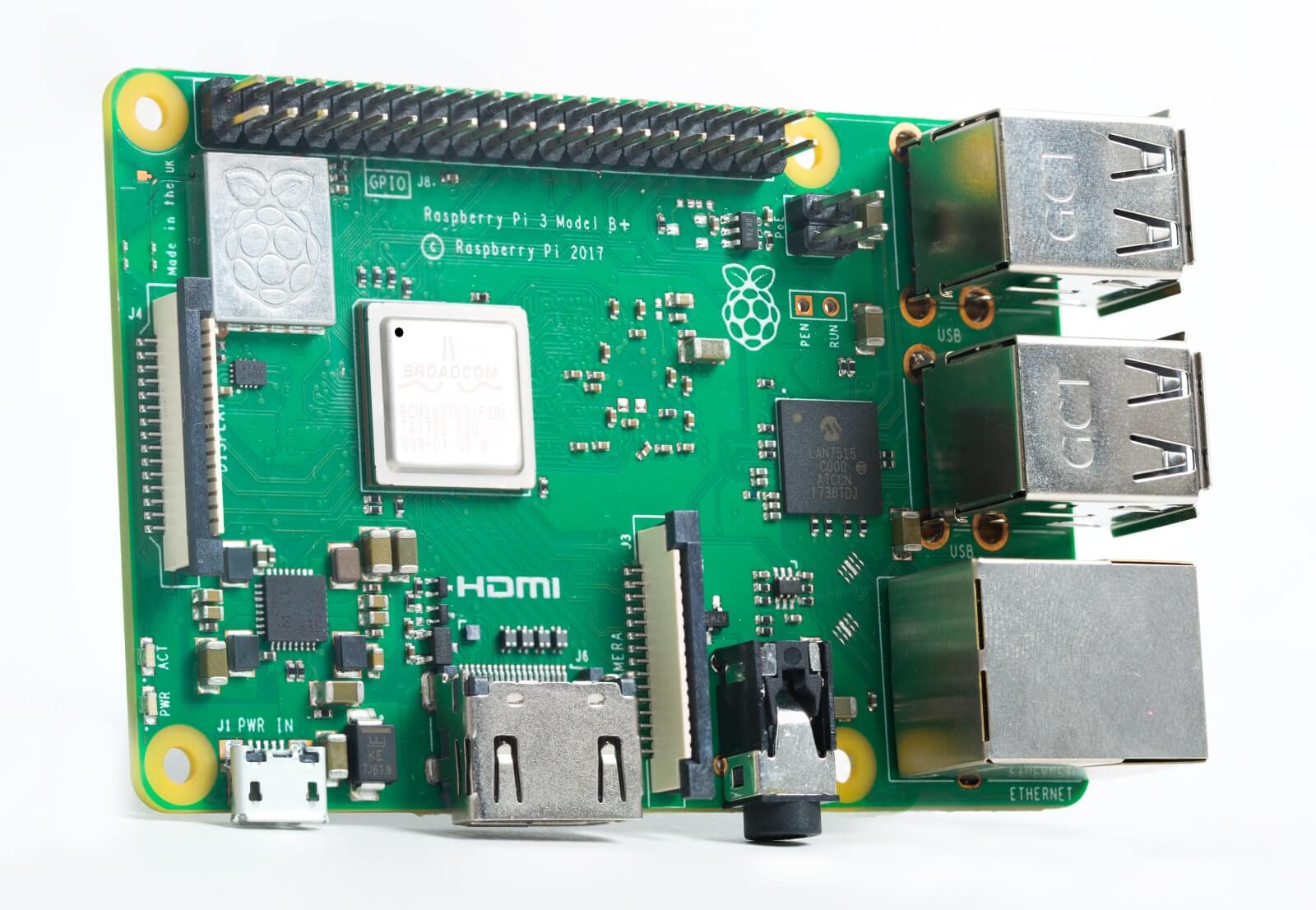

Die neuen TVs können mit einigen Neuerungen aufwarten. Wie auch bei den Modellen in letztem Jahr kommt wieder eine One Connect Box zum Einsatz, die alle Verbindungen zum TV in einem fünf Meter langem Kabel vereint (One Invisible Connection). Neu ist die Integration des Stromkabels. Bisher gab es bei Samsung zwar ein Datenkabel, das Stromkabel wurde aber separat benötigt. Aus diesem Grund fällt die One Connect Box größer aus, da sie jetzt auch das Netzteil beherbergen muss.

Ein neuer Bildprozessor (Q Engine) soll hochauflösende HDR-Bilder unabhängig von der Helligkeit im Raum zu generieren. Der Chip berechnet Kontraste, Farben sowie HDR-Metadaten und passt das TV-Bild automatisch an das gemessene Umgebungslicht an. Darüber hinaus soll Q HDR Elite für eine noch genauere HDR-Darstellung mit einer Spitzenhelligkeit von 1.000 bis zu 2.000 Nits sorgen.

Samsung One Invisible Connection und Ambient Mode (Bild: Samsung)

Der Ambient Mode soll der TV elegant im Raum integrieren. Dazu kann mit dem Smartphone die Wand hinter dem TV fotografiert werden. Der fotografierte Hintergrund wird dann hochgerechnet und auf dem TV angezeigt, sodass er keine schwarze Fläche mehr darstellt. Das Hintergrundbild kann zudem mit weiteren Infos wie z.B. Uhrzeit, Wetter oder Nachrichten ergänzt werden. Damit das funktioniert muss der Fernseher dann natürlich aber immer angeschaltet sein…

Darüber hinaus unterstützten die neuen Fernseher auch Bixby und die IoT-Plattform SmartThings. Letztere ermöglicht die Vernetzung und Steuerung kompatibler Samsung-Produkte im Heimnetzwerk.

Das Topmodell Q9FN kommt mit der Direct Full Array Technologie daher. Dahinter verbirgt sich ein lokales Dimming, d.h. die Hintergrundbeleuchtung des Bildschirms passt sich szenenweise dynamisch an. Alle anderen Modelle setzen nur auf Edge-LED.

Zu guter letzt eine Übersicht aller neuen Geräte inklusive Preisen:

Samsung Q9FN (75 Zoll – 6.399 €; 65 Zoll – 4.399 €; 55 Zoll – 3.399 €)

Samsung Q8FN (65 Zoll – 3.499 €; 55 Zoll – 2.499 €)

Samsung Q8CN (65 Zoll – 3.599 €; 55 Zoll – 2.599 €)

Samsung Q7FN (75 Zoll – 4.799 €; 65 Zoll – 3.299 €; 55 Zoll – 2.299 €)

Samsung Q6FN (75 Zoll – 4.399 €; 65 Zoll – 2.899 €; 55 Zoll – 1.999 €; 49 Zoll – 1.699 €)

NU-Serie

Auch bei der Mittelklasse gibt es Neuerungen. Marketingtechnisch wird hier nochmals zwischen Premium UHD TVs der Serie 8 und UHD TVs der Serie 7 unterschieden. Dazu muss erwähnt werden, dass Samsung die ehemalige Serie 6 in die neue Serie 7 überführt. Wann und ob es überhaupt Serie-6-Modelle innerhalb der NU-Serie geben wird ist nicht bekannt.

Samsung NU8509 (Bild: Samsung)

Die Serie 8 besteht aus NU8509 (Curved) und NU8009 (Flat) und wird erstmals bis 82 Zoll erhältlich sein. Dank HDR 1000 wird eine Spitzenhelligkeit von 1.000 Nits geboten und es werden HDR10+-Inhalte mit dynamischen Metadaten unterstützt. Das neue dreiseitig rahmenlose Design bietet eine kaum sichtbare Kabelführung im silberfarbenen Standfuß. Außerdem wird es zwei neue Gaming-Modi geben: Eine Variante mit besonders niedrigen Reaktionsgeschwindigkeiten und eine für die Darstellung höchstmöglicher Details.

Samsung NU7409 (Bild: Samsung)

Zur Serie 7 gehören die beiden Modelle NU7409 und NU7179 welche von 43 bis 75 Zoll erhältlich sein werden. Neben einer verbesserten Kabelführung durch den Standfuß verspricht Samsung HDR10+-Kompatibilität und die Dynamic Crystal Color-Technologie. Diese Technik kommt allerdings nur beim NU7409 zum Einsatz, der NU7179 setzt auf PurColor. Ebenso wird es die One Remote Control Fernbedienung erst ab NU7409 geben.

Zur Verfügbarkeit machte Samsung keine Angaben. Erfahrungsgemäß dürften die neuen TVs in ein paar Wochen breit verfügbar sein. Die UVP sieht folgendermaßen aus:

Premium UHD TV:

Samsung NU8509 (65 Zoll – 2.499 €; 55 Zoll – 1.799 €)

Samsung NU8009 (82 Zoll – 4.699 €; 75 Zoll – 3.399 €; 65 Zoll – 2.299 €; 55 Zoll – 1.499 €; 49 Zoll – 1.249 €)

UHD TV:

Samsung NU7409 (65 Zoll – 1.849 €; 55 Zoll – 1.149 €; 50 Zoll – 999 €; 43 Zoll – 899 €)

Samsung NU7179 (75 Zoll – 2.799 €; 65 Zoll – 1.699 €; 55 Zoll – 999 €; 49 Zoll – 849 €; 43 Zoll – 749 €)

Neueste Kommentare