Der Raspberry Pi kann für eine Vielzahl von Projekten verwendet werden und zeichnet sich durch eine ausreichende Performance und einen geringen Stromverbrauch aus. Doch was bedeutet ein geringer Stromverbrauch genau? Falls der Raspberry Pi mit Akkus betrieben oder als Server verwendet wird und rund um die Uhr läuft, ist es wichtig genaue Werte zu kennen.

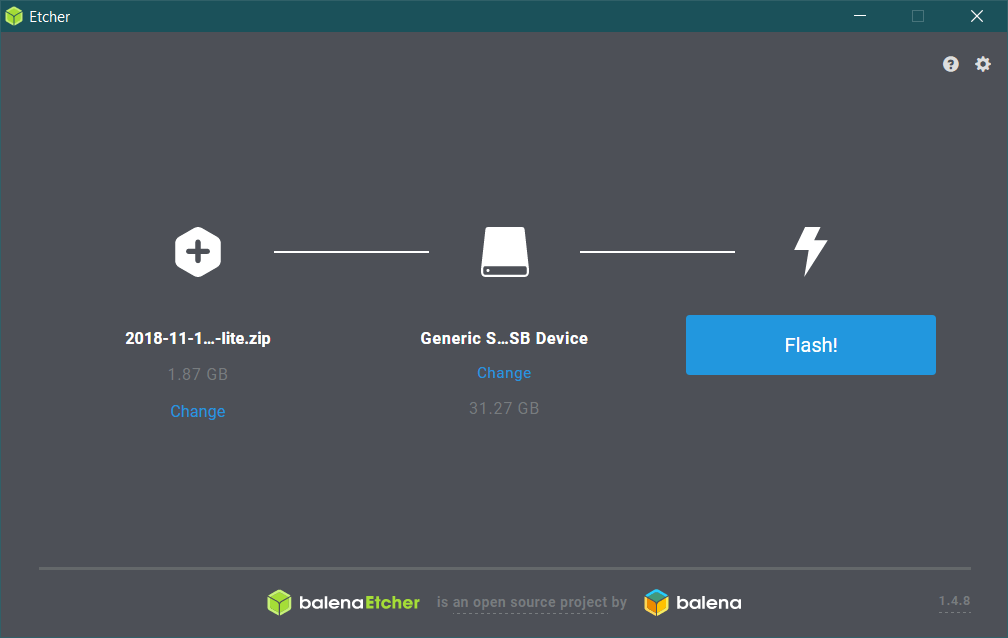

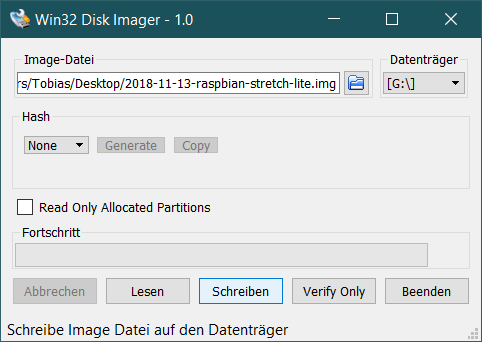

Ich habe den aktuellen Raspberry Pi 3B+ genauer unter die Lupe genommen und liefere euch ein paar Werte. Alle Messungen wurden ohne Monitor, Tastatur und Maus durchgeführt. Als Betriebssystem kam das aktuelle Raspbian Stretch Lite (13.11.2018) zum Einsatz.

| Raspberry Pi 3B+ Status | Stromverbrauch |

|---|---|

| Idle (kein Ethernet oder WLAN) | 1,6 W |

| Idle (WLAN) | 1,9 W |

| Idle (Ethernet 100 MBit/s) | 1,8 W |

| Idle (Ethernet 1 GBit/s) | 2,1 W |

| Idle (Ethernet 1 GBit/s + WLAN) | 2,4 W |

| stress –cpu 1 (Ethernet 1 GBit/s) | 3,2 W |

| stress –cpu 2 (Ethernet 1 GBit/s) | 3,9 W |

| stress –cpu 3 (Ethernet 1 GBit/s) | 4,6 W |

| stress –cpu 4 (Ethernet 1 GBit/s) | 5,2 W |

Zusammengefasst benötigt der Raspberry Pi 3B+ im Leerlauf 1,6 Watt. WLAN zusätzlich macht 0,3 Watt aus, LAN je nach Geschwindigkeit 0,2 Watt (100 MBit/s) oder 0,5 Watt (1 GBit/s).

Stromverbrauch minimieren

Insbesondere beim mobilen Einsatz mit Batterien oder Akku ist eine möglichst lange Laufzeit wünschenswert. Mit einigen kleinen Tweaks kann der Stromverbrauch weiter reduziert und damit gleichzeitig die Laufzeit erhöht werden. Nichtsdestotrotz sollte man sich die Frage stellen, ob ein Raspberry Pi Zero W oder ein anderes älteres Modell eine bessere Alternative wären.

HDMI

Wenn kein Bildschirm verwendet wird, kann der HDMI-Port on-the-fly deaktiviert werden:

sudo tvservice -oDies spart ca. 20 mA, also 0,1 Watt. Wenn HDMI automatisch deaktiviert werden soll, kann dies z.B. über die “/etc/rc.local” erfolgen. Vor “exit 0” ergänzt man folgendes in der Datei:

# Disable HDMI

/usr/bin/tvservice -oEine schönere Alternative ist dies aber über die Datei “/boot/config.txt” zu erledigen:

disable_splash=1

hdmi_blanking=1

hdmi_ignore_hotplug=1

hdmi_ignore_composite=1Damit die Änderungen aktiv werden ist ein Neustart notwendig.

LEDs

Des Weiteren können die Aktivitäts- und Power-LED deaktiviert werden. Dies geschieht ebenfalls über Einträge in der “/boot/config.txt“:

# Disable the ACT LED.

dtparam=act_led_trigger=none

dtparam=act_led_activelow=off

# Disable the PWR LED.

dtparam=pwr_led_trigger=none

dtparam=pwr_led_activelow=offNach einem Neustart lassen sich hier pro LED rund 5 mA sparen, insgesamt also 10 mA oder 0,05 Watt.

Bluetooth & WLAN

Die integrierte WLAN-Funktionalität kann im laufenden Betrieb deaktiviert werden:

sudo ifconfig wlan0 downWer WLAN und Bluetooth automatisch immer deaktiviert haben möchte, kann dies wiederrum über die “/boot/config.txt” erledigen:

# Disable Bluetooth and Wifi

dtoverlay=disable-wifi

dtoverlay=disable-btDarüber hinaus können nun die Services deaktiviert werden.

# Disable Services

sudo systemctl disable wpa_supplicant.service

sudo systemctl disable hciuart.service

sudo systemctl disable bluealsa.service

sudo systemctl disable bluetooth.serviceDa die Services nun deaktiviert sind, werden die entsprechenden Kernelmodule auch nicht mehr benötigt. Diese können über die Datei “/etc/modprobe.d/raspi-blacklist.conf” entfernt werden. Dazu muss folgendes innerhalb der Datei ergänzt werden:

# Disable Bluetooth

blacklist btbcm

blacklist bnep

blacklist bluetooth

# Disable Wifi

blacklist 8192cuUSB & Ethernet

Einen wirklich großen Effekt erzielt die Deaktivierung des USB-Chips. Damit lassen sich rund 200 mA, respektive 1 Watt einsparen. Allerdings muss einem bewusst sein, dass damit automatisch auch das Ethernet deaktiviert ist, WLAN funktioniert aber weiterhin.

sudo echo '1-1'|sudo tee /sys/bus/usb/drivers/usb/unbindHat das Betriebssystem Einfluss auf den Stromverbrauch?

Angeregt durch einen Kommentar von tux. habe ich mir zudem den Stromverbrauch unter NetBSD / FreeBSD / OpenBSD angesehen. Leider wird der neue Raspberry Pi 3B+ noch nicht von allen BSD-Betriebssystemen vollständig unterstützt, sodass das Gerät nicht automatisch bootet und keine IP-Adresse per DHCP bezieht. In diesem Fall ist die Installation etwas aufwändiger. Abhilfe schafft entweder eine Tastatur und ein Bildschirm oder der Consolen-Zugang mit einem USB to TTL Serial Cable.

NetBSD / FreeBSD

Von NetBSD gibt es ein speziell auf Raspberry Pis angepasstes Image, den Download-Link findet ihr in Zeile 14. Zu beachten ist, dass das integrierte WLAN des Raspberry Pi 3B+ unter BSD aktuell nicht funktioniert.

Bei FreeBSD verwendet ihr am besten FreeBSD-12.0-RELEASE oder FreeBSD-13.0-CURRENT. Hier gibt es jeweils spezielle Versionen (-RPI3) für den aktuellen Pi, die out-of-the-box laufen. Allerdings funktioniert auch hier das WLAN mangels entsprechendem Treiber nicht.

| Raspberry Pi 3B+ Status | Raspbian | NetBSD | FreeBSD |

|---|---|---|---|

| Idle (kein Ethernet oder WLAN) | 1,6 W | 1,9 W | 1,7 W |

| Idle (Ethernet 100 MBit/s) | 1,8 W | 2,1 W | 1,9 W |

| Idle (Ethernet 1 GBit/s) | 2,1 W | 2,5 W | 2,2 W |

Insgesamt betrachtet liegt der Stromverbrauch unter NetBSD und FreeBSD leicht höher als bei Raspbian.

Weitere Messungen

Alternative Messergebnisse inklusive Vergleichsmessungen zu älteren Raspberry-Pi-Modellen findet ihr bei RasPi.TV und Raspberry Pi Dramble.

Sie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Neueste Kommentare