Wer viel Zeit am Bildschirm verbringt, sollte Wert auf eine gute Beleuchtung legen. Sie entlastet die Augen, kann die Konzentration und Produktivität steigern und hilft, Ermüdungserscheinungen vorzubeugen.

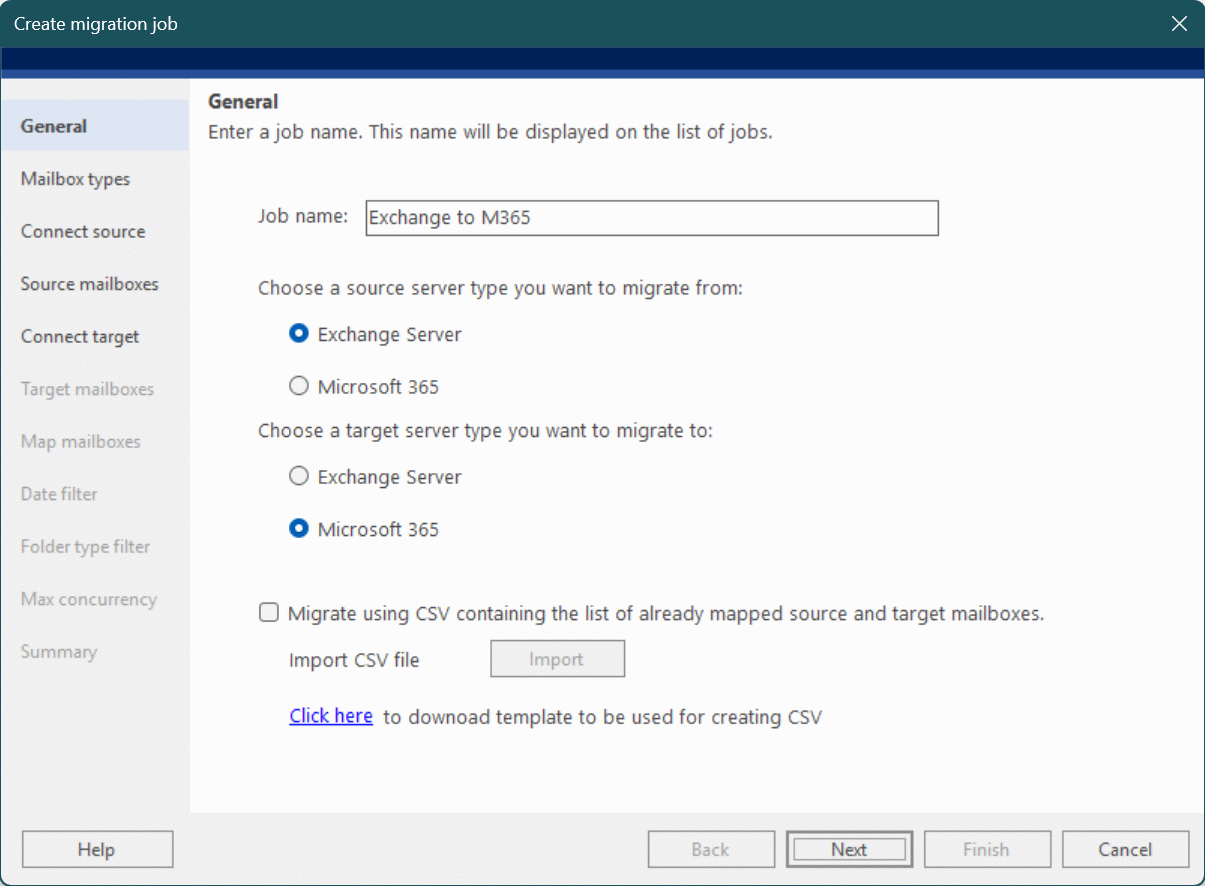

Das taiwanesische Unternehmen BenQ ist vor allem für seine Beamer und Monitore bekannt, bietet aber auch beim Thema Beleuchtung ein breites Spektrum an Produkten. Unter anderem hat BenQ einige Screenbars im Angebot. Der Hauptvorteil von Screenbars im Vergleich zu normalen Schreibtischlampen ist, dass sie den Arbeitsplatz ausleuchten ohne im Bildschirm zu spiegeln oder zu blenden. Außerdem wird auf dem Schreibtisch Platz gespart, da Screenbars direkt auf dem Monitor sitzen.

Das neue Topmodell von BenQ ist die ScreenBar Halo 2. Sie verspricht unter anderem die doppelte Beleuchtungsstärke im Vergleich zum Vorgänger und kommt mit einem verbesserten Wireless-Controller daher. Die unverbindliche Preisempfehlung liegt bei 179 Euro (Amazon).

Ich habe die BenQ ScreenBar Halo 2 ausführlich getestet und zeige euch, ob der stolze Preis gerechtfertigt ist oder nicht.

BenQ ScreenBar Halo 2 – Arbeitsplatz

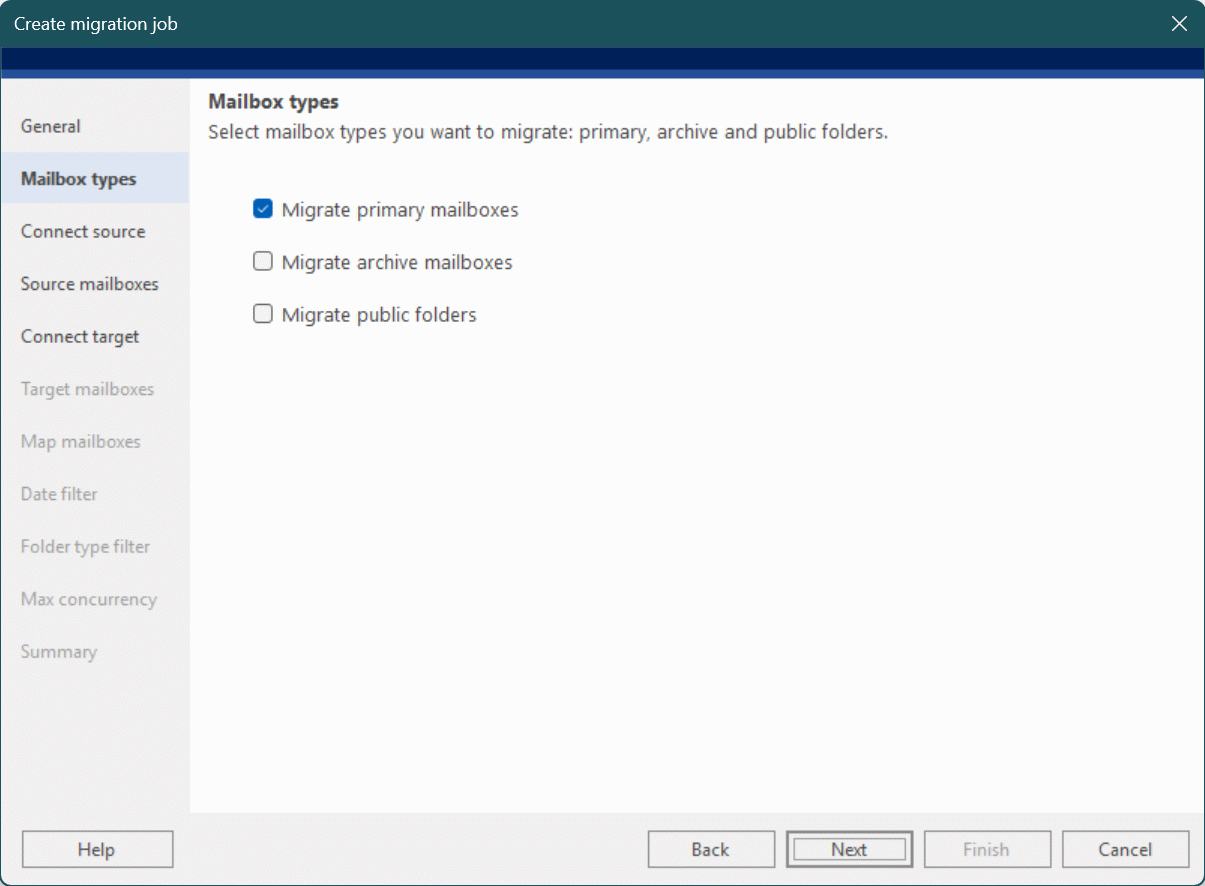

Lieferumfang

Die Verpackung der BenQ ScreenBar Halo 2 umschließt sämtliche Komponenten sicher, sodass auch bei stärkerer Beanspruchung auf dem Versandweg keine Schäden auftreten sollten.

Der Lieferumfang beinhaltet die Lampe selbst, ein USB-C-Netzteil, den Wireless-Controller, einen Webcam-Adapter und eine Kurzanleitung. Eine ausführliche mehrsprachige Anleitung steht als Download bereit. Damit bleiben keine Wünsche offen.

-

-

BenQ ScreenBar Halo 2 – Verpackung

-

-

BenQ ScreenBar Halo 2 – Lieferumfang

BenQ ScreenBar Halo 2 im Detail

Die ScreenBar Halo wurde im März 2022 vorgestellt. Etwas mehr als drei Jahre später kommt nun mit der ScreenBar Halo 2 der direkte Nachfolger auf den Markt. Mit zahlreichen Verbesserungen und neuen Features wurden dabei viele Kritikpunkte der ersten Generation ausgemerzt.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

Die maximale Beleuchtungsstärke im Frontbereich beträgt 1.000 Lux und ist damit doppelt so stark wie beim Vorgänger. Das Backlight ist in drei Zonen aufgeteilt (oben, unten, seitlich) und ebenfalls deutlich heller.

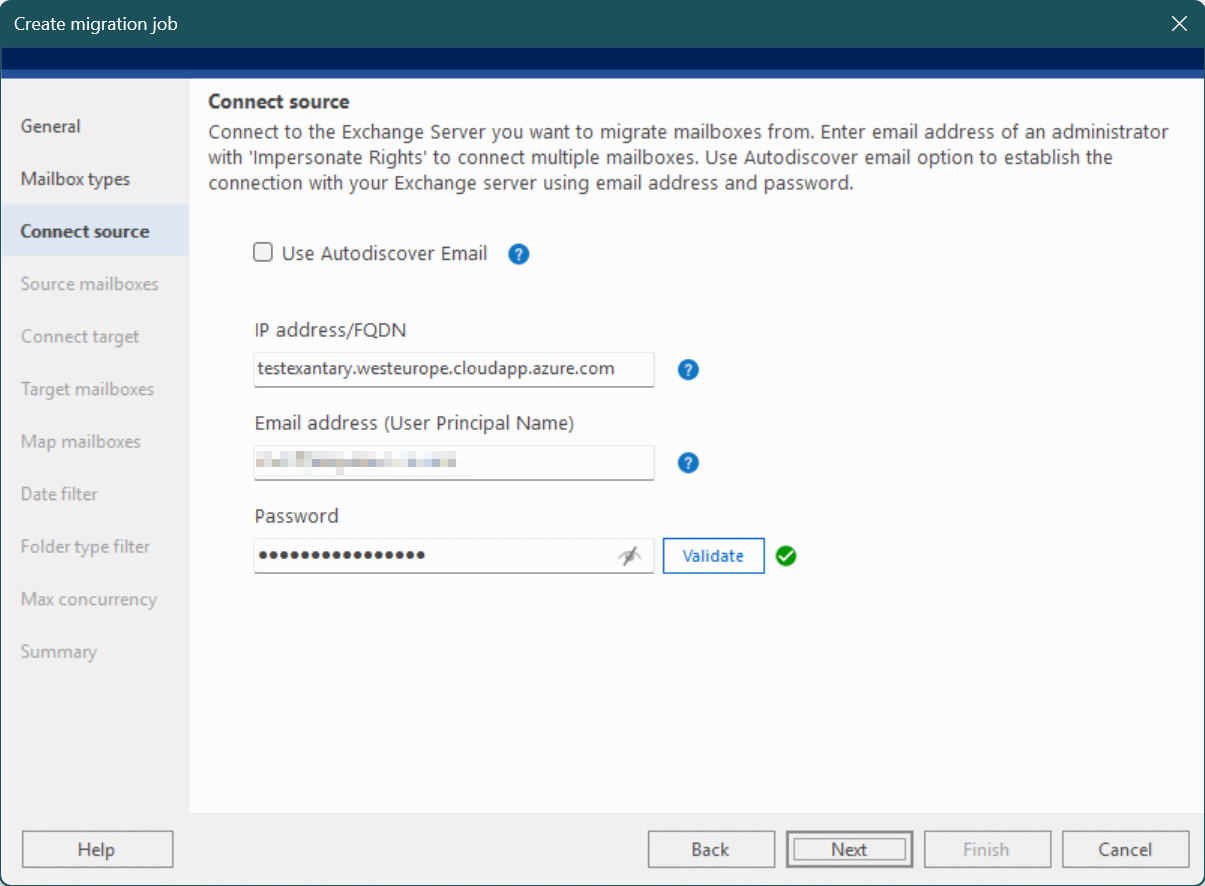

Die verbesserte Klemme unterstützt Monitore mit einer Rahmenstärke von 0,43 bis 6 cm. Sie soll mit nahezu allen Monitoren kompatibel sein und kann ohne Schrauben oder Kleben befestigt werden. Auch gewölbte Monitore mit Krümmung von 1000R bis 1800R sollen kein Problem darstellen. Webcams können mit Hilfe eines Adapters mittig auf der Screenbar montiert werden.

BenQ ScreenBar Halo 2 – Installation (Quelle: BenQ)

Der neue kabellose Controller mit beleuchteter LED-Anzeige erlaubt die Steuerung der Lampe. Er besitzt einen Akku, der drei Monate halten soll und zeigt neben der Helligkeit auch die Farbtemperatur an. Das Aufladen des Controllers erfolgt via USB-C-Anschluss und soll ca. zwei Stunden dauern.

Die Farbtemperatur kann stufenlos zwischen 2700K und 6500K geregelt werden. Ein integrierter Umgebungslichtsensor kann die Helligkeit automatisch an die Lichtverhältnisse im Raum anpassen. Ebenso vorhanden ist ein Ultraschallsensor, der Bewegungen kegelförmig im Bereich von 60 cm (± 10 cm) vor sich erkennt und die Lampe automatisch steuert. Die verbauten Full-Spectrum-LED-Chips haben einen Farbwiedergabeindex (CRI) von ≥95 und die Farbtreue (Rf) liegt bei ≥96. Dadurch werden die Farben äußerst naturgetreu wiedergegeben.

-

-

BenQ ScreenBar Halo 2 – Controller

-

-

BenQ ScreenBar Halo 2 – LEDs

Die BenQ ScreenBar Halo 2 kostet 179 Euro (UVP) und kommt mit zwei Jahren Garantie.

Praxistest

Die Lampe ist sehr gut verarbeitet und fühlt sich hochwertig an. Der dunkle Grauton passt sicherlich zu vielen Monitoren, die fast immer in Schwarz gehalten sind.

Die Installation ist denkbar einfach und in unter einer Minute erledigt. Einfach die Klammer öffnen, die Lampe auf dem Monitorrahmen platzieren und anschließend die Klammer wieder schließen. Im nächsten Schritt wird das 1,5 m lange USB-Kabel mit dem Netzteil verbunden und dieses eingesteckt. Zum Schluss muss der Wireless-Controller auf der Unterseite mit dem Schieberegler eingeschaltet werden und schon funktioniert die Lampe.

-

-

BenQ ScreenBar Halo 2 – Monitor seitlich

-

-

BenQ ScreenBar Halo 2 – Monitor oben

-

-

BenQ ScreenBar Halo 2 – Monitor hinten

Die Steuerung erfolgt über den kabellosen Controller. Dieser muss einmal angetippt werden, damit er aktiv wird. Erst danach lässt sich die gewünschte Aktion mit einem weiteren Antippen oder Drehen des Controllers auslösen. Nach 15 Sekunden ist der Controller wieder inaktiv, sodass er für die nächste Aktion erst wieder aufgeweckt werden muss. Das notwendige Aufwecken ist mit einem Antippen erledigt, aber in der Praxis empfinde ich das irgendwie als störend. Es wäre schöner, wenn direkt die gewünschte Aktion ausgeführt werden würde.

Der automatische Dimmmodus funktioniert in der Praxis sehr gut und hat sich nur um wenige Prozent von meinem manuell eingestellten Werten unterschieden. Allerdings ist anzumerken, dass im automatischen Modus die Farbtemperatur zwingend bei 4.000K liegt. Sobald diese oder die Helligkeit umgestellt wird, deaktiviert sich der Automatikmodus.

Ebenfalls gut funktioniert die Anwesenheitserkennung. Sobald ich mich im Erfassungsbereich befinde, geht die Lampe automatisch an. Nach fünf Minuten ohne erfasste Bewegung, schaltet sich die Lampe automatisch aus. Dieser Zeitraum kann manuell auf drei, zehn oder 15 Minuten angepasst werden. Wird die Lampe von Hand ausgeschaltet, ist die Anwesenheitserkennung für 30 Sekunden deaktiviert und schaltet sich danach automatisch wieder ein.

Ebenfalls über den Controller gesteuert wird der Lichtmodus. Mit einem Tip auf die Taste werden die drei verfügbaren Modi durchgeschaltet (Vorderlicht an, Backlight an, beides an). Des Weiteren lässt sich die Wunschkonfiguration auf eine Favoritentaste abspeichern und damit jederzeit schnell aktivieren.

-

-

BenQ ScreenBar Halo 2 – Beleuchtung vorne

-

-

BenQ ScreenBar Halo 2 – Beleuchtung hinten

-

-

BenQ ScreenBar Halo 2 – Beleuchtung hinten und vorne

Kommen wir abschließend zum wichtigsten Punkt: dem Licht. Die LED-Lampe bietet ein breites Spektrum an Möglichkeiten, sodass jeder sein individuelles Setup findet. Wie bei einem High-End-Produkt zu erwarten ist, lässt sich die Lampe bis auf 1 % runterdimmen und ist dabei immer noch absolut flackerfrei. Auch die Farbtemperatur bleibt beim Dimmen konstant. Bei günstigen Alternativen ist das oft nicht der Fall. Unter 100% ist die Lampe sehr hell und leuchtet auch große Schreibtische gut aus. Auch das Backlight bietet ausreichend Power um die Umgebung hinter dem Monitor entsprechend auszuleuchten. Leider produziert das Netzteil ab ca. 75 % Helligkeit einen leichten Summton. Nicht sehr laut aber deutlich wahrnehmbar. Zum Glück ist mir die Lampe damit viel zu hell und ich habe das Problem nicht, allerdings könnte das einige stören.

Selbst bei maximaler Helligkeit ist keine Spiegelung der LEDs auf dem Monitor zu erkennen. Ich muss sagen, dass ich absolut begeistert von der Lampe bin. Egal ob zum Arbeiten, beim Zocken oder beim Lesen auf dem Schreibtisch, die BenQ ScreenBar Halo 2 ist individuell verwendbar und macht echt ein tolles Licht.

Fazit

Die BenQ ScreenBar Halo 2 ist wirklich eine ausgezeichnete Lampe. Ich bin selten begeistert, aber die Lampe hat mich echt überzeugt. Das Licht ist spitzenmäßig und lässt sich sehr flexibel auf die eigenen Bedürfnisse anpassen. Der Automatikmodus und die Anwesenheitserkennung funktionieren sehr gut. In der Praxis nutze ich fast ausschließlich nur diese beiden Funktionen. Der Preis ist mit 179 Euro (Amazon) für eine Lampe hoch. Angesichts der gebotenen Leistung geht das jedoch in Ordnung. Wer jeden Tag am PC arbeitet, muss mit der Lampe keine Kompromisse eingehen und wird sie lieben lernen. Wer allerdings nur ab und zu im Internet surft, der kann vermutlich auch ohne Probleme zu einer günstigeren Alternative greifen.

Allerdings möchte ich noch ein paar Kritikpunkte anmerken, die bei einer solchen High-End-Lampe natürlich umso mehr ins Gewicht fallen und evtl. für den ein oder anderen sogar ein KO-Kriterium sind. Ab rund 75% Helligkeit summt das Netzteil leise. Dies ist für mich kein Problem, da ich keine so hohe Helligkeit benötige, jedoch trotzdem ein unschöner Punkt. Ebenfalls ist das notwendige Aktivieren des Controllers etwas nervig, wobei man sich aber daran gewöhnt. Zuletzt ist anzumerken, dass der automatische Modus immer mit 4.000 Kelvin arbeitet. Hier wäre eine (optionale) zeitgesteuerte Anpassung der Farbtemperatur das Tüpfelchen auf dem i.

BenQ ScreenBar Halo 2 – Arbeitsplatz

Neueste Kommentare